「ZTNA」で実現するゼロトラストとそのサービス

すべてのネットワークアクセスを信頼することなく、許可されたアクセスしか通信させない「ZTNA(ゼロトラスト・ネットワーク・アクセス:Zero Trust Network Access)」は、ゼロトラストにもとづいたセキュリティの考え方です。コロナ禍によって始まったニューノーマル時代に重要度、注目度が増しているZTNAについて解説します。

目次

ニューノーマル時代に顕著化した新たな脅威とは

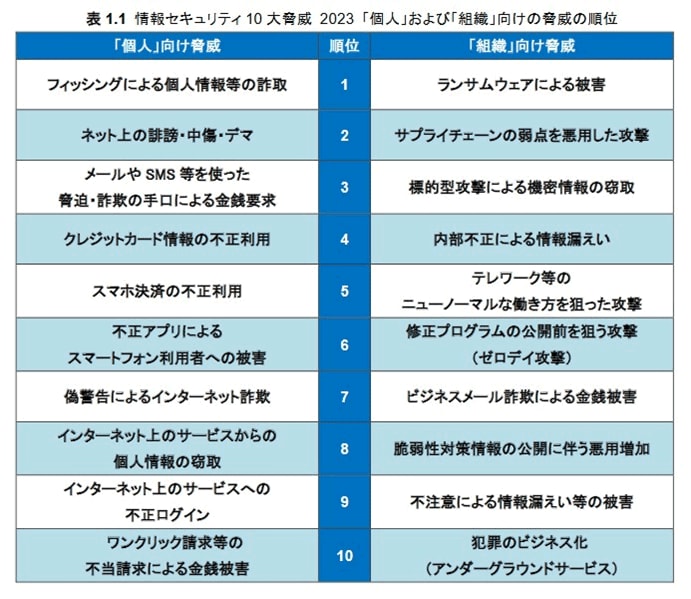

IPA(独立行政法人情報処理推進機構)は、2023年1月に「情報セキュリティ10大脅威2023」を発表しました。脅威は「個人」向けと「組織」向けに分けられていて、ビジネスシーンにフォーカスした「組織」向け脅威のランキングトップ3は、1位「ランサムウェアによる被害」、2位「サプライチェーンの弱点を悪用した攻撃」、3位「標的型攻撃による機密情報の窃取」となっています。

PCやサーバーなどのデータを暗号化して身代金を要求するランサムウェア(1位)や、機密情報の窃取や業務妨害を目的として特定の組織を狙う標的型攻撃(3位)は、メールやウェブサイト、社内システムなど攻撃対象が幅広いというのが特徴です。サプライチェーンの弱点を悪用した攻撃(2位)は、セキュリティ対策の強固なターゲット企業を直接攻撃するのではなく、その企業が構成しているサプライチェーンのセキュリティ対策が甘い取引先などを標的とします。いずれもIT環境のアタックサーフェス(攻撃対象領域となる脆弱性)を突く脅威となるため、十分な対策を講じておく必要があります。

今回もう1つ注目したい脅威は、2021年から3年連続で上位にランクインする「テレワーク等ニューノーマルな働き方を狙った攻撃」(5位)です。たとえば、PCの画面を遠隔に転送するリモートデスクトップを実現するために使われるWindowsの通信プロトコル、RDP(Remote Desktop Protocol)の脆弱性を狙った攻撃が2020年に急増しました。これは、コロナ禍に伴い急増した働き方の変化により生まれた新たな脅威といえるでしょう。

従来の境界型セキュリティと一線を画す「ゼロトラスト」とそれを実現する「ZTNA」

ワークスタイルの変化で境界型セキュリティは限界に

新型コロナウイルスのパンデミックはワークスタイルの在り方を大きく変え、ワークプレイスを点在させました。これがサイバー犯罪者にとっては、望ましい環境となっています。その理由の1つとしては、ニューノーマル時代の働き方に対して従来の境界型モデル(境界型防御)では対応できず、セキュリティリスクが増大していることが挙げられます。

境界型モデルとはWANなどの社内ネットワークとインターネットの境界に、ファイアウォールやUTM、プロキシーなどを設置し、通信を監視・制御する考え方です。しかし、現在では自宅や外出先などからSaaSに接続するケースが増え、社外のパブリッククラウドにデータを保存して、業務アプリケーションを実行することも珍しくありません。つまり、守るべきものの多くは境界の外にあるため、従来の境界型モデルでは対応できなくなっているのです。

すべての通信を信頼しない「ゼロトラスト」という考え方

そこで注目されているのが、「ゼロトラスト」(Zero Trust)という新しい考え方です。米国国立標準技術研究所(NIST)が発行したゼロトラストを実現するガイドライン「NIST SP800-207」には、「ゼロトラストは物理的なロケーションやネットワークのロケーションによる保護を前提とせず、企業所有のネットワーク境界内に配置されていないリモートユーザーやクラウドベースの資産を含めて、ユーザー、資産、およびリソースを保護することに焦点を当てた、新しい進化したサイバーセキュリティの考え方」と解説されています。

要約すると、すべての通信を信頼しないことを前提に、ユーザー認証や制御を行うセキュリティの考え方です。ランサムウェアをはじめとする高度化するサイバー攻撃への備えと、リモートワークをはじめとする多様化するワークプレイスへの適応を両立する上で、ゼロトラストの考え方はますます重要になりつつあります。とはいえ、ゼロトラストはあくまでも考え方であり、概念に過ぎません。

ゼロトラストを実現する方法 - ZTNA・SWG・CASB・SASEなど

現在、すでにゼロトラストを実現する方法はいくつか存在しています。社内・社外を問わず厳密なアクセス制御を行う「ZTNA」(ゼロトラスト・ネットワーク・アクセス)、URLフィルタリングなどのクラウドベースのセキュリティチェックを行う「SWG」(セキュア・ウェブ・ゲートウェイ)、クラウドを可視化し利用状況を把握してシャドーITなど検出する「CASB」(クラウド・アクセス・セキュリティ・ブロッカー)、これらに加えて、SD-WANや次世代ファイアウォール(NGFW)を包括してネットワークとセキュリティの機能をクラウド上で包含的に提供する「SASE」(セキュア・アクセス・サービス・エッジ)などがあります。

今回はとくにリスクの高いネットワークに焦点を当て、ZTNAを軸に解説します。ちなみにZTNAの読み方は「ズィー・ティー・エヌ・エー」です。

危険なレガシーVPNにとって代わる「ZTNA」とは

従来のVPNは認証情報自体が攻撃対象に

従来の境界型モデルでは、仮想的な通信通路「トンネリング」により拠点間、エンドツーエンドの安全なネットワーク接続を行う「VPN」(バーチャル・プライべート・ネットワーク)は非常に重要な役割を担っていました。しかし、巧妙化するサイバー攻撃、急増するリモートアクセスといった昨今の状況では、スケーラビリティに乏しく、多額の運用コストや多くのメンテナンス作業が必要なVPNでは、十分な効果を発揮できなくなりつつあります。

昨今では旧型のVPN機器やVPNサービス、いわゆるレガシーVPNの脆弱性を狙った攻撃も多発しています。プログラムの脆弱性の修正パッチ公表前に、その脆弱性を悪用して行うゼロデイ攻撃など、サイバー犯罪者の格好の標的になっているのです。加えて、SaaSといったクラウドサービスの利用増に伴い、VPN製品にトラフィックが集中し、ネットワークやシステムの応答速度が遅くなり、通常業務に支障が出るケースも少なくありません。

とりわけ、VPNの最大の問題点は、使用することでアタックサーフェス(攻撃対象領域となる脆弱性)が拡大されることにあります。正しいSSO(シングル・サイン・オン)の認証情報さえ持っていれば、誰もがVPNにログオンでき、ネットワークのあらゆる場所に水平移動して、すべてのデータやアプリケーション、サービスへのアクセスが可能となります。たとえるなら、城門のカギさえ開けられれば、城内のすべての部屋に侵入できるようになるのです。

ZTNAは厳密なアクセス制御でセキュリティを保護

これらのVPNが抱えるリスクは、ZTNAの導入によって解消できます。社内外を問わず厳密なアクセス制御を行うZTNAでは、ユーザーアクセスを「最小権限の原則」にもとづいて付与してアクセスを保護します。ちなみに最小権限の法則とは、特定権限を必要最小限の人間に対して時間制限で付与する情報セキュリティ、脅威インテリジェンスの原則です。

さらにZTNAは、VPNとは異なりデータやアプリケーション、サービスごとにアクセスが細分化されています。必要なリソースにアクセスするには、最小権限の原則にもとづくアクセス権限があるか、ポリシーに沿った正しいアクセスができているかといった細かな確認を行った上でアクセスの許可を行います。このため、VPNの懸念点である悪意あるユーザーによる水平移動を阻止できます。万一、城門のカギが開けられたとしても、城内のすべての部屋の前に守衛が立っており、容易には侵入できない仕組みになっているのです。この仕組みはネットワークの境界(Perimeter)をソフトウェアによって仮想的・動的に構成する技術「SDP」(Software-Defined Perimeter)と非常によく似ています。

ZTNAの導入により、セキュアリモートアクセスに必要なセキュリティ、スケーラビリティ、ネットワーク機能を活用できます。さらに接続後の監視機能により、データ損失や悪意のある行為、ユーザー認証情報の侵害も防止できます。具体的にはリソースやポートに対する攻撃リスクの抑制に加え、マルウェア対策、属性ベースのアクセス制御(ABAC)・役割ベースのアクセス制御(RBAC)による認証・認可の柔軟な制御、ネットワークトラフィックの集中や遅延を防ぐといったメリットが得られます。さらにZTNAは脱VPNのみならず、マルチクラウド接続の保護やサードパーティリスクの低減といった手段でも活用できます。

現在、ZTNAはバージョン1.0から2.0にアップデートしています。パロアルトネットワークスは、「ZTNA 1.0」で指摘された「最小権限の原則に違反している」「許可して放置する」「セキュリティ検査を実施しない」「データ保護に失敗している」「エンタープライズアプリケーションの一部しか保護しない」といった5つのセキュリティ課題を解決したものが「ZTNA 2.0」であると提唱しています。

「ZTNA 1.0」と「ZTNA 2.0」の比較

| ZTNA 1.0 | ZTNA 2.0 |

|---|---|

| 最小権限の原則に違反 | 最小権限のアクセス |

| 許可して放置 | 継続的な信頼の検証 |

| セキュリティ検査無し | 継続的なセキュリティ検査 |

| データ保護無し | すべてのデータの保護 |

| すべてのアプリケーションは保護不可 | すべてのアプリケーションを保護 |

なお、Gartnerは「2023年までに、60%の企業がZTNAのために、リモートアクセスVPNのほとんどを段階的に廃止するだろう」と予測しています。

VxGPlatformでZTNAを軸としたセキュリティ体制を構築

一方、ZTNAには「導入コストと時間がかかる」「セキュリティ担当者の稼働時間・負荷が増える」「適切なセキュリティ設定をしないと業務効率が落ちる」といったデメリットがあるのも事実です。ちなみにZTNAには、必要な設備を「所有する」スタンドアロン型と、必要な機能をサービスとして「利用する」クラウドホスティング型の2タイプがあります。Gartnerの試算によると、組織の90%以上がサービスとしてのZTNAを採用しています。脱VPNに向けてZTNAのスムーズな導入を考えるなら、クラウドホスティング型を選択し、幅広いゼロトラストの知見を持つプロのベンダーにアウトソースするのも一手かもしれません。

たとえば、NTT Comの「VxGPlatform®」(ブイエックスジープラットフォーム)は、ZTNA技術を用いたリモートアクセス方式をはじめ、サイバーセキュリティ・メッシュに必要な機能をオールインワンで提供しています。しかも、いわゆる「1人情シス」のような社内運用体制であっても、シングルベンダーSASEを実現できることから、複数のベンダーと対応する手間も省け、効率的に楽に運用することができます。つまりニューノーマル時代のネットワーク&セキュリティ基盤をまるごと提供する、マネージドセキュリティサービス(MSS)というわけです。

各種クラウドへの移行に伴うトラフィック増加へも柔軟に対応できるネットワーク基盤や、社内外のセキュリティレベルを一元的に維持・運用できるセキュリティ基盤などを追加費用なしの基本機能として搭載しています。これらの特徴により、ニューノーマル時代の働き方にアジャストした安全・快適なIT運用が可能です。ZTNAによる脱VPNを皮切りに、ゼロトラストに適したトータルなセキュリティ対策を推し進めてはいかがでしょうか。