いま注目のITDRならIDが突破・侵害されても対処できる

サイバー攻撃を防御する境界がネットワークからIDへシフトしたことで、さまざまなIDを狙った攻撃が激化しています。そういったID脅威に対応するために、アイデンティティ管理を実現する新しいセキュリティ対策として注目されているのが「ITDR」です。前提条件としてIDは侵害されるものという思想から生まれた対策「ITDR」を紹介します。

境界から飛び出した資産がサイバー攻撃の標的に

DX推進に向けたクラウド活用の増加やリモートワークの拡大により、オフィス外に多数のIT資産が分散しています。ファイアウォールなどで外部からのアクセスを遮断し、外側と内側を区別して管理する従来の境界防御モデルでは、不正アクセスや最新のサイバー攻撃から重要情報などの資産を守ることは困難になりつつあります。このような境界外の資産を守る考え方として、日本でも新しいセキュリティフレームワークとして、ゼロトラストセキュリティの導入が進んでいます。これは社内システムの内部は信頼できるという境界防御モデルの考え方を捨て、「信頼できないことを前提としてセキュリティ対策を講じる」というアプローチです。

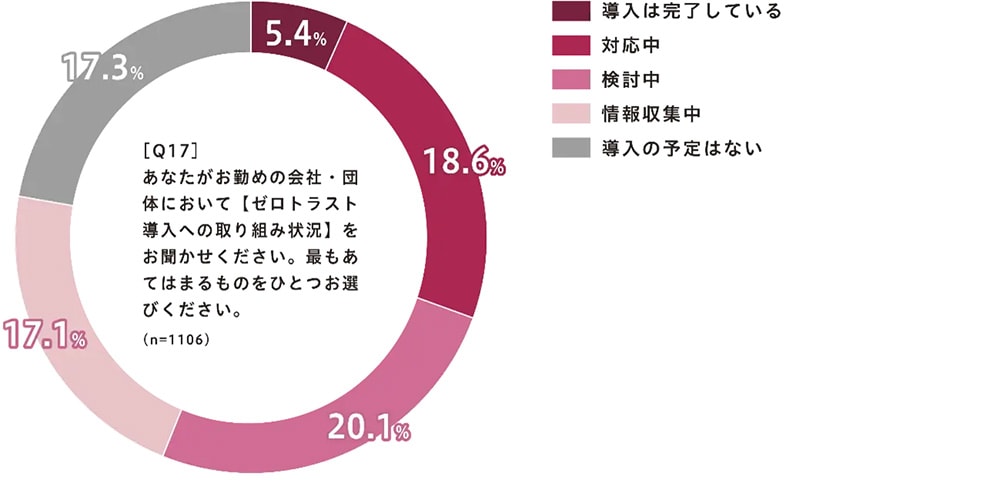

ネットアテストの「ゼロトラスト導入への取り組み状況」についての調査によると、ゼロトラストの導入について、「検討中」(20.1%)、「対応中」(18.6%)、「導入は完了している」(5.4%)となっていて、全体の約5割の企業・団体が、ゼロトラストセキュリティの導入に前向きである結果が出ています。いま、多くの企業が境界防御モデルからゼロトラストへの移行を進めているのです。

◇ゼロトラスト導入への取り組み状況

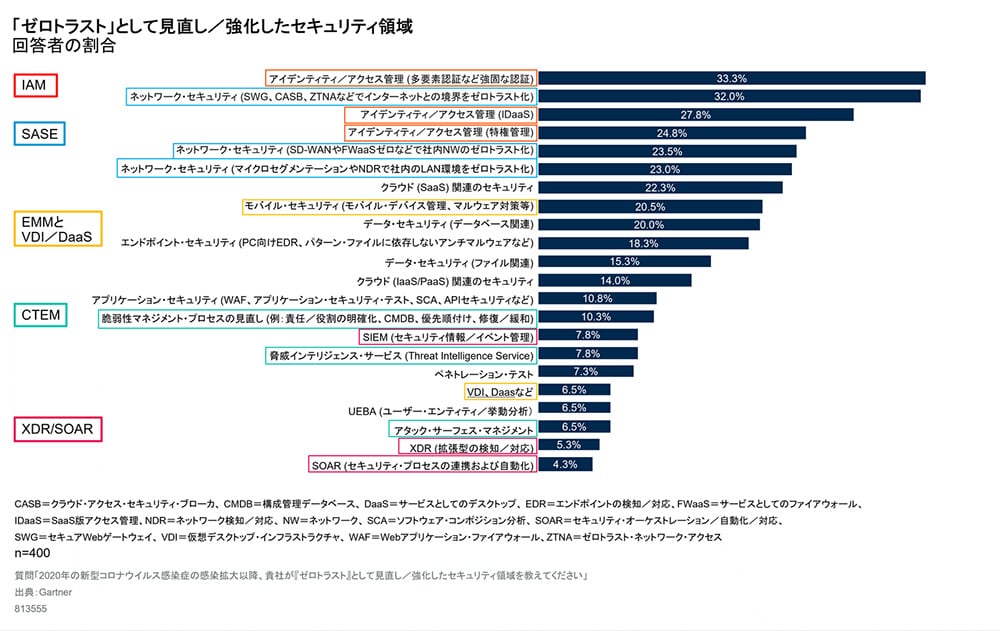

一方、ガートナーのユーザー調査では、ゼロトラストとして見直し/強化したセキュリティ領域として「アイデンティティ/アクセス管理(多要素認証など強固な認証)」(33.3%)、「ネットワーク・セキュリティ(SWG、CASB、ZTNAなどでインターネットとの境界をゼロトラスト化)」(32.0%)、「アイデンティティ/アクセス管理(IDaaS=identity as a service)」(27.8%)が上位にランクインしています。

GARTNERは、Gartner Inc.または関連会社の米国およびその他の国における登録商標およびサービスマークであり、同社の許可に基づいて使用しています。All rights reserved.

この調査結果から、とりわけ国内の組織はIAM(アイデンティティ/アクセス管理)とSASE(セキュア・アクセス・サービス・エッジ)関連の取り組みを優先的に進めていることが見て取れます。ゼロトラストの中心となる考え方は、ネットワークからIDに境界をシフトする傾向にあるようです。しかし、逆にとらえればIDインフラを中心とした環境への依存を強めると、ID情報が格好の標的になることも意味します。事実、サイバー攻撃の経路としてIDやパスワードをはじめとするユーザーの認証に用いるクレデンシャル情報(認証情報)の窃取(クレデンシャルスタッフィング攻撃)が活発になっています。ゼロトラストでIDに境界をシフトしたことで、逆に集中攻撃を受けてID侵害を前提としたID脅威(Threat)を招いている状況なのです。

急増するID脅威の手口と有効な対応策

具体的なID脅威とは、AD(Active Directory)をはじめとしたディレクトリサーバー、クラウド提供型のIAMソリューション、認証局などIDインフラに忍び込み、特権IDなどのクレデンシャル情報を取得し侵入するサイバー攻撃のことを指します。このマルウェアなどを用いずにパスワードなどの情報を盗み出す手法は、ソーシャルエンジニアリングと呼ばれます。たとえるなら、盗んだ鍵や入館証を利用して社員になりすまし、誰にも気づかれることなく建物に不法侵入し、重大な犯罪を行うようなものです。

ここが非常にやっかいで、従来のように遠隔操作用のマルウェアなどを用いず侵入するため、マルウェア検知エンジンでは侵入の検知は困難です。最近ではMFA(多要素認証)を容易に突破するフィッシング攻撃を応用した認証攻撃も観測されており、さらに攻撃の手口は巧妙化しています。しかしながら、従来のIAM、IGA(IDガバナンス管理)、PAM(特権アクセス管理)、CIEM(クラウド・インフラストラクチャー・エンタイトルメント管理)といったIDアクセス管理ツールで、攻撃に対応すればいいと思われる方もいらっしゃるでしょう。

もちろん、IGA、PAMでも不必要な特権IDのオーバープロビジョニング(ストレージシステム上の仮想容量が物理容量を超えること)を防ぐ機能は備えています。AWS、Azureといったパブリッククラウドサービスでは、CIEMで過剰なクラウドID権限の払い出し、脆弱なIAM設定を発見して未然に防ぐことが可能です。あるいは、IAMが提供するMFAをクラウドとオンプレミスに横断的に適用し、管理者権限をはく奪する機会を最小限に抑える方法もあります。ただし、これだけの対策では十分とはいえません。

ITDRとはIDインフラは侵害される前提の対応策

一般的にIDアクセス管理ツール自体が提供する機能は、あくまでもID攻撃を防ぐための予防や衛生管理(IDハイジーン)に過ぎず、IAMインフラへの侵入・攻撃自体を検知し対応するといった侵害後の検知・対応機能は備えていないのが実状です。そこでIDインフラへの侵害・脅威を検知・対応する注目のソリューションが「ITDR(Identity Threat Detection and Response)」です。つまり、建物に侵入させない対策だけではなく、万一巧妙な手口で侵入された際に、呼び止めて捕まえる警備員のような役割を担うのがITDRソリューションといえるかもしれません。

ハイブリッド環境の防御における重要なポイントの1つは、IDとRBAC(ロールベースアクセス制御)などによるアクセス制御の効果的な管理です。ITDRとは、ユーザーIDとIDベースのシステムをサイバー脅威から保護することに重点を置いた最先端のサイバーセキュリティ・ソリューションです。ユーザーアクティビティログなどの継続的モニタリングと脅威分析により、IDの異常を早期検知し、事前のリスク評価結果を反映したポリシーを活用した早期対応が可能になります。ITDRでは、ADなどのIDインフラ上でやり取りされている認証トラフィックの振る舞いをAIでリアルタイムに分析します。普段とは異なる振る舞いや脅威インテリジェンスと合致した疑わしいIDを検知し、IAMとの連携により該当のIDからの認証をブロックする、追加のMFAを要求するといった機能を持っています。エンドポイント端末の振る舞いを検知して対応する、EDR(Endpoint Detection and Response)と似た考え方のソリューションです。

一般的なITDRは、3つの基本機能を持っています。1つめは「検知」です。ITDRはパスワードの総当たり、リスト型などの攻撃パターンに加え、その他多くの既知の不審な認証要求などのパターンを情報として蓄積し、それらと照らし合わせることで侵害の痕跡、痕跡情報とも呼ばれるIoC(Indicator of Compromise)などの危険な兆候を検知します。

2つめは「保護」です。ITDRは想定されるリスクを低レベル・中レベル・高レベル・クリティカルレベルなどに分類し、その分類ごとに防御方法を設定します。たとえば、クリティカルレベルと評価されたものは完全にブロックする、中・高レベルと評価したものには追加のMFAを要求するといった設定ができます。

そして最後が「対策」です。サイバー攻撃にさらされた特定のアカウントの「検知」と「保護」をトリガーとして、同様のインシデント発生の防止対策を講じることでID管理のセキュリティを向上できます。疑わしいサイバーセキュリティ侵害に際して検知、封じ込め、復旧を実施するために準備を行う体系的な取り組みであるインシデント対応計画にも、ITDRは欠かせないソリューションといえるでしょう。

ITDRソリューションを選ぶ際に重視すべき、いくつかのポイントを紹介します。まず、ADだけではなく幅広いIDインフラに対応するソリューションを選ぶことです。もちろん、オンプレミスのADのみを今後も使いつづける場合は問題ありません。そのためのADTR(Active Directory Threat and Response)というソリューションもあります。しかし、昨今ではSaaSへのSSO(シングルサインオン)に伴うAzure ADへの移行、マルチAD・ドメイン環境での柔軟なIDアクセス管理を実現するOktaといったIAMソリューションを導入するケースが増えており、将来的な観点から考えるのであれば、マルチベンダーに対応できるものを選定すべきかもしれません。

続いてのポイントは、IAMとITDRは別ベンダーで切り離すことです。今後、IAMソリューションを提供するベンダー自身がITDRをオプションで提供することも十分に考えられますが、これからは2つ以上のソリューションをマルチベンダーに使い分けるという流れになります。特定IAMベンダーが提供するITDRを利用することは、ベンダーロックインの危険性があるため、IDアクセス管理を担うIAMとITDRは別ベンダーに切り離したほうがいいでしょう。

さらに、設計導入がしやすいことも重要なポイントです。どの認証情報を守りたいかによって、ITDRを導入する難易度は変わってきます。たとえば独自の社内システムを構築しAD認証を行うような場合には、既存のシステムから大幅な改修が必要になることもあるため注意が必要です。ITDRの検討段階で詳細を確認し、より導入しやすいソリューションを選ぶといいでしょう。

あらゆるID脅威から資産を守るITDRがある

現在、世界から注目されるITDRソリューションの1つが「SentinelOne」です。AIを活用した振る舞い検知などで検知精度を高めるNGAV(Next Generation Anti-Virus)、PCやサーバーなどのエンドポイントをマルウェアなどの侵入から保護するEPP(Endpoint Protection Platform)、万一EPPをすり抜けて侵入したマルウェアなどの隔離や駆除を行うEDR機能を1つに統合。すべての機能からのデータを一元化して変換することで、AIを活用した高性能なセキュリティとログ分析を実現するソリューションです。

主な特長として挙げられるのは、まず「暗号化されてもワンクリックで戻る」ことです。影響を受けたエンドポイントへの対応を自動化して平均対応時間を短縮し、特許取得済みのワンクリック修正で脅威を自律的に解決し、すべての不正な変更を取り消します。「オフラインでも攻撃をブロックできる」ことも大きな特長です。一度、侵入したウイルスはPCがネットにつながっていないときでもPCからPCに横展開しますが、そんなオフライン時でもセキュリティチェックや、ウイルス、マルウェアの検知や駆除、感染前の状態へ自動修復できます。さらに「自律型AIによるオペレーションでリアルタイム分析」も可能です。SentinelOneはウイルス、マルウェアの検知や駆除、感染前の状態への復旧を自律型AIにより遅延ゼロ、完全な保護と検知を実現し、リアルタイムで分析カバレッジを実証した実績※があります。

※ 2022年のMITRE Engenuity™ ATT&CK®評価で実証

SentinelOneは、レガシーOSを含むWindows、Mac、Linuxなど幅広いOSに対応するうえ、iOS、Android、ChromeOSのモバイルエンドポイントをサポートしています。さらなに世界トップクラスの保護・検知能力でMITRE Engenuity ATT&CKで高い検知率を達成しています。また、ガートナー社のEndpoint Protection Platforms分野のマジック・クアドラントのリーダーの1社に位置づけられています。

Gartner®, Magic Quadrant™ for Endpoint Protection Platforms, Evgeny Mirolyubov et al., 31 December 2023

Gartnerは、Gartnerリサーチの発行物に掲載された特定のベンダー、製品またはサービスを推奨するものではありません。また、最高のレーティング又はその他の評価を得たベンダーのみを選択するようにテクノロジーユーザーに助言するものではありません。Gartnerリサーチの発行物は、Gartnerリサーチの見解を表したものであり、事実を表現したものではありません。Gartnerは、明示または黙示を問わず、本リサーチの商品性や特定目的への適合性を含め、一切の責任を負うものではありません。

Gartnerは、Gartner, Inc.および/または米国とその他の国におけるその関連会社の商標およびサービスマークであり、MAGIC QUADRANTは、Gartner, Inc.および/またはその関連会社の登録商標であり、本書では許可を得て使用しています。All rights reserved.

SentinelOneのスムーズな導入・運用を実現するためには、ITDRの知見を持つ頼れるパートナーの選定が不可欠でしょう。たとえば、NTTドコモビジネスでは、標準マネージドサービス「X Managed®」にSentinelOneをエンドポイントセキュリティコンポーネントの標準サブコンポーネントとして採用しています。これにより、X ManagedにてSentinelOne導入から運用まで一気通貫でのお客さまサポートを実現しています。先進的な製品やサービスを組み合わせることでシステムに最適なソリューションを構築できるX Managed®にSentinelOneが加わることで、さらにお客さまのゼロトラスト実現への選択肢を拡げます。

さらにAI分析により、従来のようなSOCとの契約が不要になります。セキュリティの脅威をAIが自動で検知・防御し、システム管理のワークロードを大幅に削減します。X Managed®のマネージドサービスと組み合わせることで、システム管理者不足問題の解消を支援します。

加えて、攻撃者用の生成AIモデルの採用により、専門的なスキルがなくても簡単に攻撃を自動検知して防御できます。セキュリティに精通したNTTドコモビジネスのサポートのもとで脆弱性を突いた侵入や内部での水平展開、情報窃取に至る一連の対応が格段にスピードアップされるため、セキュリティリスクへの迅速な対応を可能にします。

ID境界を軸としたゼロトラストセキュリティの取り組みに本腰を入れるなら、まずはNTTドコモビジネスに相談してみてはいかがでしょうか。