Web分離による情報漏えい対策を解説

~IPA・総務省が推奨

近年、猛威を奮うランサムウェアをはじめ、企業を標的にしたサイバー攻撃の被害が増加しています。とりわけ、深刻化しているのがインターネット経由の被害です。そのような被害を防ぐ対策として注目されている「Web分離(インターネット分離/ネットワーク分離)」の基本概念と実装のポイントなどを解説します。

Web経由のサイバー攻撃が被害を拡大する理由

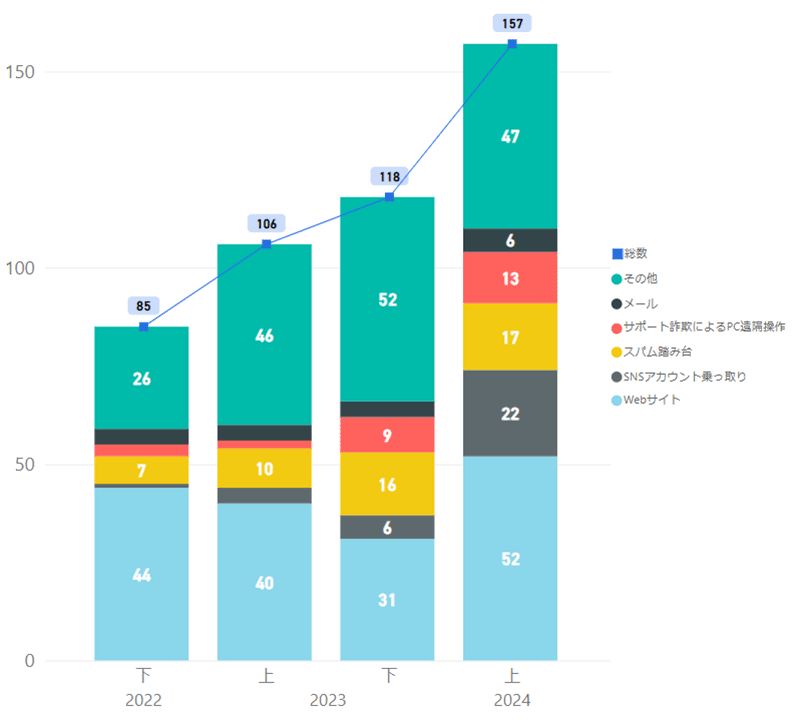

いま、企業や組織のWebサイトが危険にさらされているのをご存じでしょうか。国内のセキュリティインシデントを独自に集計した調査によると、2024年上半期のセキュリティインシデント総数は551件、そのうち不正アクセスが157件で最多となっています。不正アクセスの約1/3、52件はWebサイトに起因するものです。Webサイトの改ざんやECサイトへの不正アクセスにより、顧客情報などの深刻な情報漏えいが発生しています。

出典:デジタルアーツ株式会社

[2024年9月公開]2024年上半期国内セキュリティインシデント集計

加えて、現在はランサムウェアや標的型攻撃といった攻撃の入口としてWeb経由からの攻撃被害が増加しています。同調査によると、マルウェア感染のうちランサムウェア被害によるものが9割以上を占め、その件数は2023年上半期に比べて倍増しています。ちなみにマルウェアとは、コンピューターやその利用者に被害をもたらすことを目的とした悪意のあるソフトウェアやコードの総称です。コンピューターの脆弱性を利用して攻撃を仕掛け、金銭の巻き上げや個人情報の窃盗などの目的で攻撃を行います。ランサムウェアはマルウェアの一種で、感染した端末内のデータを暗号化することで使用不能にして、そのデータをもとに戻すことと引き換えに身代金(金銭や暗号資産)を要求します。

Web経由の攻撃が悪質なのは、ユーザーが「攻撃を受けたことに気づきにくい」ため、被害が拡大しやすいことです。企業の担当者が攻撃に気づかないまま時間が経過していくほど、甚大な被害が発生するため注意が必要です。代表的な攻撃手法をいくつか紹介します。

不正な広告経由でマルウェアサイトに転送される「マルバタイジング」は、マルウェア=(Malware)と広告(Advertisement)を組み合わせた手法です。不正な広告ネットワークや広告タグ、感染したサードパーティの広告サーバーなどを利用して、ユーザーの端末にマルウェアを配信することで個人情報を盗んだり、端末の乗っ取りなどを行います。

サイトを改ざんしてマルウェア感染させる「水飲み場型攻撃」は、野生動物が集まる水場で獲物を待ち伏せて襲う肉食動物の狩りの手法に似ていることから、その名が付けられました。特定の企業や組織のユーザーを標的とするため、Webサイトの改ざんが発覚しにくく、マルウェアの検知までに時間がかかる場合があります。

ユーザーが閲覧したWebサイトから自動的にマルウェアをダウンロードし、インストールさせる攻撃手法が「ドライブバイダウンロード攻撃」です。攻撃者がマルウェアを埋め込んだWebサイトを閲覧することで、ユーザーは意図せずマルウェアに感染します。

こうしたWeb経由の攻撃の多くはWebコンテンツの脆弱性を利用するサイバー攻撃であるため、企業にとって大きなリスクになることは間違いありません。なかには未知の脆弱性を利用されるケースもあるため、企業側で完全な脆弱性対応を行うことは非常に困難です。従来のWebコンテンツの脆弱性に対するセキュリティ対策では、攻撃者が対策の裏をかいて回避する「すり抜け」、不正なプログラムや通信を清浄なものと誤って判断してしまう「誤検知」が多発しており、なかなか望み通りの効果を発揮しないケースが増えています。

この状況を打開する次の一手として、Webコンテンツの実行環境を分離することで脆弱性を利用した攻撃のリスクを抑止する「Web分離」が注目されています。環境を切り離す環境分離を「インターネット分離」や「ネットワーク分離」、あるいはその効果面から「Web無害化」や「インターネット無害化」と呼ばれることもありますが、今回はWeb分離に統一します。

Web経由のサイバー攻撃を防御するWeb分離とは

Web分離とは、インターネットと社内ネットワークを分離させることにより、インターネットを経由した災害の脅威から社内ネットワークを守る対策です。万一、インターネット経由でマルウェアなどのウイルスに感染した際にも、社内ネットワークにまで被害が拡大していくのを防ぐことができます。Web分離は企業の機密情報、個人情報の流出を抑える有効な対策として、IPAや総務省、文科省、経済産業省のガイドラインでも推奨されています。裏を返せば、それほどWeb経由のサイバー攻撃が深刻化していることがわかります。

Web分離最大のメリットは、堅牢なセキュリティ対策が実現できることです。たとえ外部接続用のネットワークでマルウェアに感染しても、機密情報を扱う内部ネットワークへの侵入を防ぐことができるため、マルウェア感染時の情報漏えい、改ざんといった被害を局所化、最小できます。さらに、Webコンテンツへのアクセシビリティを向上するメリットもあります。ファイアウォールのような従来のポリシーベースの仕組みではユーザーのアクセスが細かく制御されるため、Webコンテンツへの接続が制限され、利便性が大きく損なわれる可能性があります。一方でWeb分離では、安全性の低いWebコンテンツへも安全にアクセスできるようになるため、担当者をポリシー設定の煩雑さから解放することに加え、ユーザーはより自由で柔軟なWeb利用が可能になり、生産性の向上にも寄与するでしょう。

Web分離には、いくつかの手法があります。以前は業務用端末とインターネット接続端末を分離する「物理分離」が主流でしたが、端末を2台用意して必要に応じて使い分ける必要があるため、利便性に欠けることや端末故障などで発生する運用コストが課題となっていました。高いセキュリティが担保できる手法ですが、業務用端末でインターネットに接続することが当たり前となった現在では、あまり実用的とは言えないかもしれません。

そのため、現在では物理分離から「論理分離」へと主流がシフトしつつあります。論理分離にはいくつかの手法があります。

インターネットに接続するネットワーク上に仮想デスクトップ(VDI)や仮想ブラウザーを構築し、内部ネットワークと画面転送で通信を行う仕組みを論理分離に応用する手法では、1台の端末で複数のWindows OSやブラウザーを使い分けられるというメリットがあります。一方で端末ごとにライセンスのコストが発生し、運用負荷がかかるというデメリットもあります。ちなみにVDIと似た画面転送の技術にリモートデスクトップがありますが、VDIがデスクトップの仮想化を行うのに対し、リモートデスクトップはアプリケーションの仮想化を行う点が異なっています。

HTMLなどのコードを読み込み、Webページとして描画するブラウザーのレンダリング技術を論理分離に応用する手法では、アクセス後にHTMLソースを検査して有害なコードを除去してから利用者のブラウザーに転送します。導入コストを抑えられるメリットがありますが、検査後に転送されたWebサイトでレイアウトや表示が崩れるなど、場合によってはオリジナルサイトと異なる表示になり、可読性が低下することがデメリットになります。

システムから分離された仮想コンテナ上でWebコンテンツを実行し、内部ネットワーク内の業務端末に無害な状態の画面情報とキーボードやマウスの操作情報だけを画面転送するリモートブラウザー(Remote Browser Isolation、RBI)という手法もあります。VDIや仮想ブラウザーのようにWindows環境を遠隔実行させる必要がないため、Windows OSなどのライセンス購入は不要です。しかも画面をそのまま転送する方式のため、レンダリング技術を応用した手法のようなWebサイトの画面表示が崩れるといった問題が発生することもありません。しかし、ネットワーク経由で仮想コンテナを活用することによるレイテンシや帯域幅が高まり、コストが増大するといったデメリットもあります。

このようにWeb分離にはさまざまな方式があり、いずれもセキュリティレベル、利便性、コストとのバランスを踏まえた選定がポイントになってきます。

Web分離を導入する際の注意点としては、まず「導入目的を明確化して慎重にサービス選定を行う」ことです。たとえば、日常的に業務で使用する端末からWebサイトを閲覧する場合と、eラーニング受講や取引先とのオンラインミーティングなど動画音声の転送を必要な場合では、選択すべきサービスが異なるため注意が必要です。

続いて「Web分離以外の対策を組み合わせる」ことです。堅牢なセキュリティ対策のためには、Web分離以外のセキュリティ対策も組み合わせる多層防御を講じておくこと重要です。ファイルアクセスの制限やWebアクセス制限、不正通信の遮断などによる防御層を重ね合わせて強化することで、多様なサイバー攻撃のリスクを抑えられるようになります。

そして3つめが「定期的にチェック・評価・改善を行う」ことです。セキュリティ対策は構築すれば終わりではなく、定期的にセキュリティ対策を見直すことも不可欠です。Web分離の仕組みはもちろん、常に情報セキュリティに関する最新情報を収集しながら、アップデートを繰り返し、最適なセキュリティ状態を維持できるように心掛けることも重要です。

信頼できるパートナーに託すことがWeb分離の近道

自社にWeb分離を導入するのであれば、同時にWeb分離以外のセキュリティ対策も組み合わせた多層防御の考え方を意識することが重要になることは、先にも述べた通りです。

たとえば、ドコモビジネスの「VxGPlatform®」(ブイエックスジープラットフォーム)は、ニューノーマル時代のネットワーク&セキュリティ基盤をまるごと提供するマネージドセキュリティサービス(MSS)であり、シングルベンダーSASEを実現できます。オンプレミスやクラウド、データセンターといったIT資産全域を見守る統合的なセキュリティ対策に必要な機能をオールインワンで提供します。

自社に必要なメニューを追加・選択することで自由なカスタマイズも可能です。日々、高度化・多様化するサイバーリスク対策など、セキュリティレベルの維持に伴う運用管理コストを抑えてアウトソースできることも魅力となっています。また、ネットワークとセキュリティ対策のトレンド変化に柔軟に対応できるラインナップも用意されています。

アンチウイルスやIPS/IDSなどの基本的なUTM機能に加え、NTT独自のセキュリティデータベースを活用した自動遮断システム(BDAP)により、未知のセキュリティ脅威に対しても自動遮断を実行できます。多数の国内企業・官公庁のセキュリティ分析を行っているNTTグループならではの高品質・高機能なセキュリティ基盤を提供します。

ポータルによる管理・可視化により、煩雑な機器の構成管理も実行可能です。デバイス管理からログ管理、Configバックアップ、ファームウェア管理、設定変更などを確認し、実行することができます。指定のsyslogサーバーへログを外部転送し、他機器と合わせた管理も可能です。

また、環境の変化に合わせた柔軟なスケーラビリティも特長の1つです。テレワークやリモートワークの推進や、各種クラウドサービスの新規利用などで日々増加するネットワークトラフィックに合わせた回線帯域の変更も容易です。従業員の追加やお客さま拠点の追加に合わせ柔軟に拡張でき、スモールスタートに最適なメニューも提供します。

さらに、Web閲覧におけるセキュリティ対策のオプションメニューとして、Web分離(インターネット無害化)も提供しています。ソースコード無害化方式のセキュアブラウザーにより、インターネット経由で侵入するマルウェアの感染を防止します。利用に際してはプロキシー利用が必須となりますが、10デバイス単位から気軽に利用できます。

Web分離は社内ネットワークとインターネットの接点を分離することで、サイバー攻撃のリスクを大幅に低減する有力な手法です。さまざまな方式がありますが、セキュリティレベルや利便性、コストのバランスを踏まえて選定することが重要になります。防ぎにくく、広がりやすいWeb経由のサイバー攻撃に備えるWeb分離を実装するなら、同時にトータルなIT基盤のセキュリティ対策とネットワークの最適化にも取り組むべきです。頼れるプロへのアウトソーシングも有効な一手です。一度、ネットワークからセキュリティまで豊富な知見、技術を持つドコモビジネスに相談してみてはいかがでしょうか。