NGAVを解説!

未知のマルウェア侵入を防ぐポイントとは

NGAVはAI・機械学習などを活用し、未知の脅威を高精度で検出する次世代アンチウイルスです。 AVの代替策として注目を集めるNGAV(次世代アンチウイルス)について解説します。

目次

ランサムウェアによる被害が急増した理由

IPA「情報セキュリティ10大脅威2024」では9年連続で「ランサムウェアによる被害」がトップに居座り続けています。そのほかにも、標的型攻撃(4位)、ゼロデイ攻撃(5位)がランクインするなど、マルウェアによるサイバー攻撃が猛威を奮っている状況です。

◇情報セキュリティ10大脅威 2024 「組織」向けの脅威の順位

ちなみに、ランサムウェアとはネットワークなどを経由して侵入し、ファイルを利用不可能な状態にして、ファイルの復元と引き換えに身代金を要求するタイプのマルウェアです。攻撃方法は年々巧妙化しており、世界的に被害件数・被害額が増加しているため、最も注意したいマルウェアの代表格です。WannaCry、Cryptowall、PETYA/GoldenEyeなどの種類があります。

標的型攻撃はATP攻撃とも呼ばれ、特定の企業や組織をターゲットとしてメールやWebサイトなどから侵入するタイプのマルウェアです。代表的な手口としては、標的となる企業の従業員に対し、関係機関や取引先、顧客などを装ってメールを送信します。メールには通常ファイルに偽装したマルウェアが添付されており、そのファイルを開くと感染するという流れです。

ゼロデイ攻撃とは、ソフトウェアなどの脆弱性が発見されてから、その情報公開や対策が講じられる前に脆弱性を狙う攻撃のことです。脆弱性が発見されてからすぐに攻撃を行うことが、名前の由来になっています。修正前の脆弱性を狙うゼロデイマルウェアと呼ばれるものもあります。根本的な対策が困難なため、大きな脅威となる可能性があります。

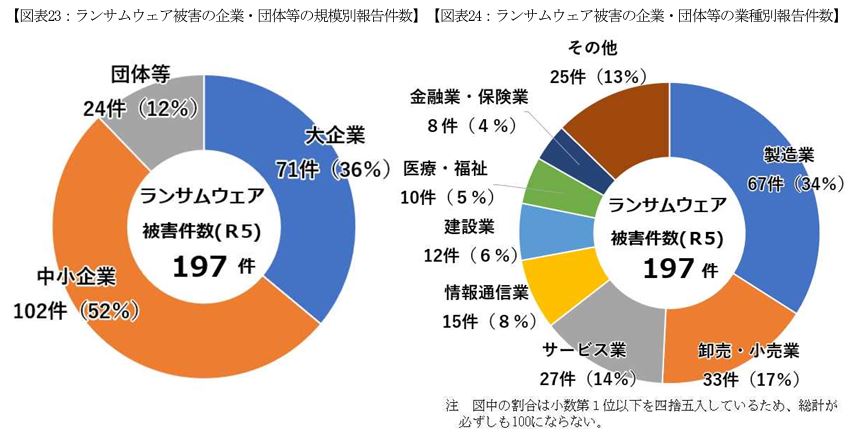

警察庁が発表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、企業・団体などにおけるランサムウェア被害として、令和5年に都道府県警察から警察庁に報告のあった件数は197件で、令和4年上半期以降、高い水準で推移しています。

その内訳としては、企業・団体の規模を問わず、製造業、卸売・小売業、サービス業をはじめとして、業界を問わずさまざまな企業・団体がランサムウェアの標的になっています。

◇ランサムウェア被害の企業・団体等の規模別報告件数/ランサムウェア被害の企業・団体等の業種別報告件数

ランサムウェアをはじめとするマルウェアを利用したサイバー攻撃が急増している理由の1つとして考えられるのが、「AV(Anti-Virus:アンチウイルス)の限界」です。これまでAVはファイアウォールと並ぶ代表的なセキュリティ対策の1つとされていました。しかし、従来型のAVには未知のマルウェアによるインシデント対応(インシデントレスポンス)ができないという致命的な欠点があります。そこで、AVに替わる新たなセキュリティ対策としていま注目を集めているのが「NGAV(Next Generation Anti-Virus:次世代アンチウイルス)」と呼ばれるソフトウェアです。

NGAVは、従来のAVとどこが違うのか?

NGAVとは、マルウェアなどの不正プログラムの脅威侵入を防ぐセキュリティ対策ソフトウェアです。PCやスマートフォンといった端末やデータを保護するエンドポイントセキュリティ体制の構築に欠かせない対策の1つであり、エンドポイントを外部脅威から守るEPP(Endpoint Protection Platform:エンドポイント保護プラットフォーム)にカテゴライズされます。

従来のAVは、マルウェアの検出方法としてシグネチャー形などのパターンマッチング形式を採用しています。これはマルウェアなどの持つ特徴的なコードをパターン(シグネチャーコード)としてデータベース化し、検査対象にファイルを比較することでマルウェアを検出する手法です。検出できるマルウェアはシグネチャーコードに記録されている定義ファイルに限られるため、原則的に既知のマルウェアしか検出できませんでした。たとえるなら、ブラックリストに記載された犯人しか捕まえられないようなものです。

一方でNGAVは、パターンマッチングに加え、プログラムの挙動から判断する最先端の検知機能「振る舞い検知」を搭載しているため、高い検知精度により未知のマルウェアを見逃すことなく検知できます。つまり対応範囲が広がり、ブラックリストにない挙動不審な犯人も速やかに検挙できるというわけです。

NGAVは機械学習アルゴリズムやサンドボックス(保護空間)の技術を併せ持ち、振る舞い検知の精度も日々向上しています。ディスクに痕跡を残さず、メモリー内に常駐して攻撃する最新のファイルレスマルウェア(ファイルレス攻撃)の侵入も防ぐなど、日々進化を遂げています。このような背景から、AVからNGAVへの切り替えが進んでいるのです。

新たにNGAVを導入する際には、サービスのごとの機能の違いに注目する必要があります。NGAVは明確な定義があるわけではなく、提供するセキュリティベンダーごとに細かな機能・仕様が異なります。導入前の検討時には、自社の取り組みに必要な機能が搭載されているかどうかを確認することが必須と言えるでしょう。ここで特に注目したいのはリアルタイムスキャン、常駐監視、脅威インテリジェンスなどの先進的な機能です。これらの機能を活用することで、導入企業は従来のAVが見逃す可能性のある未知の攻撃に対応でき、サイバーセキュリティ対策の大幅な強化が図れるためです。

一方でNGAVにはデメリットもあります。従来のAVからNGAVに切り替えることでアラートが増加し、管理者の負担が重くなる可能性もあります。振る舞い検知により「怪しい動きをするプログラム」がすべて検出されるため、誤検知率が高まることも想定され、ときには社内の既存アプリケーションを不正プログラムと誤って判断する可能性もなきにしもあらずでしょう。つまり、ブラックリストに記載された犯罪者だけではなく、挙動不審な容疑者を大量に検挙するため、冤罪も増えてしまうということになります。そこで導入当初は検知ポリシーを適切な設定にチューニングするなどの対策を講じ、無駄なアラートを減らし、誤検知率を下げる取り組みなどが重要になります。

NGAVだけではサイバー攻撃を完全に防ぐことはできない?

しかし、あくまでもNGAVの役割はサイバー攻撃に対する「事前防御」に過ぎません。入口をガチガチに固めることはできても、その入り口を巧妙に突破して侵入された場合には脅威検知の対策にはなり得ないので注意が必要です。そこでNGAVとセットで導入を検討したいのが、「事後対策」が得意な「EDR(Endpoint Detection and Response:エンドポイント検出対応)」です。EDRの活用によりPCやスマートフォン、サーバーといった、すべてのエンドポイントを監視し、不正アクセスなどのセキュリティイベント発生時における異常な挙動をリアルタイムに検知し、不正プログラムを速やかに隔離して被害拡大を防ぐことができます。

EDRの基本的な機能は対エンドポイントの対象端末にエージェントやセンサーと呼ばれるアプリケーションを導入し、デバイス操作ログを監視することです。エージェントはクラウド上にある管理サーバーと通信を行い、デバイスの状況をリアルタイムに監視することで、マルウェアとC&Cサーバーとの通信や攻撃の横展開、情報の持ち出しといった行動を検知可能です。さらにマルウェアの足跡消去にも対応し、素早い横展開もブロックしやすくなります。そのうえEDRで収集したログをもとに、侵入経路の特定や内部活動の範囲といった調査を効率化することで、スムーズな復旧、再犯防止の対策が行えるというメリットもあります。

ちなみにEDRはエンドポイントを対象としたツールですが、現在ではVPNを通じて内部に侵入する脅威もあれば、ダイレクトにサーバーを狙う攻撃もあります。さらにエージェントを導入できないIoT機器は監視の対象外となるため、現在ではネットワーク、サーバー、クラウドサービスなど、関連するすべてのシステム構成要素を可視化し、検知力を広げるXDR(Extended Detection and Response)と呼ばれるツールも登場しています。

EDRに加えてSOC(Security Operation Center)と呼ばれる専門家チームでの対応をセットにしたソリューションも提供されています。EDRで異常を検知した後の分析や対処をセキュリティのプロフェッショナルチームであるSOCが担うわけです。

つまり最新のサイバーリスクに対応するためには、NGAVとEDRを組み合わせた事前防御・事後対策による強固なセキュリティ体制の構築が必要になります。

NGAVとEDRがセットで利用できるソリューションがある

近年、世界から注目されている「SentinelOne」はNGAV、EPP、EDR機能を製品に統合し、すべての機能からのデータを一元化して変換することで、AIを活用した高性能なセキュリティとログ分析を実現するソリューションです。つまりNGAVとEPPによる事前防御、EDRによる事後対策を1つのソリューションで実現できるようになります。

SentinelOneの主な特長として挙げられるのは、第一に「暗号化されてもワンクリックで戻る」ことです。影響を受けたエンドポイントへの対応をAIで自動化して、平均対応時間を短縮。特許取得済みのワンクリック修正で脅威を自律的に解決し、すべての不正な変更を取り消します。「オフラインでも攻撃をブロックできる」ことも大きな特長と言えます。一度、侵入してしまったウイルスは、PCがインターネットにつながっていないときでもPCからPCに横展開しますが、そんなオフライン時でもセキュリティチェックや、ウイルス、マルウェアの検知や駆除を行い、感染前の状態へ自動修復されます。

なお、AIによる検知はマルウェアだけでなく脆弱性攻撃(エクスプロイト)にも有効です。さらに「自律型AIによるオペレーションでリアルタイム分析」も可能です。SentinelOneはウイルス、マルウェアの検知や駆除、感染前の状態への復旧を自律型AIによって、遅延ゼロで完全な保護と検知を実現します。そのようなリアルタイムの分析カバレッジは、MITRE Engenuity™ ATT&CK®に高く評価された実績があります。

ちなみに、MITRE Engenuity™ ATT&CK®とは、サイバー攻撃者の振る舞いである戦術(Tactics)、技術(Techniques)、手順(Procedures)の総称であるTTP(Tactics, Techniques, and Procedures)に関する情報を整理・集積しており、EDRなどのセキュリティ製品は、このTTPにもとづいて検知・対応の仕組みを構築することが一般的です。セキュリティベンダーや研究者によるサイバー攻撃・マルウェアなどの分析も、MITRE Engenuity™ ATT&CK®にもとづき整理した上で公開されています。

SentinelOneはレガシーOSを含むWindows、Mac、Linuxなど業界トップクラスの幅広いOSに対応。iOS、Android、ChromeOSのモバイルエンドポイントをサポートしています。SentinelOneのスムーズな導入・運用を実現するためには、サイバーセキュリティ対策に知見を持つ頼れるパートナーの選定が不可欠です。たとえば、NTTドコモビジネスでは標準マネージドサービス「X Managed®」にSentinelOneをエンドポイントセキュリティコンポーネントの標準サブコンポーネントとして採用。これにより、X ManagedにてSentinelOne導入から運用まで一気通貫でお客さまをサポートできることが大きな強みになっています。先進的な製品やサービスを組み合わせることでシステムに最適なソリューションを構築できるX Managed®にSentinelOneが加わることで、さらにお客さまのサイバーセキュリティ対策の選択肢が広がります。

さらに、AI分析により従来のようなSOCとの契約が不要になります。セキュリティの脅威をAIが自動で検知・防御し、システム管理のワークロードを大幅に削減します。X Managed®のマネージドサービスと組み合わせることで、システム管理者不足問題の解消を支援します。

加えて、攻撃者用の生成AIモデルの採用により、専門的なスキルがなくても簡単に攻撃を自動検知して防御できます。セキュリティに精通したNTTドコモビジネスのサポートのもとで脆弱性を突いた侵入、内部での横展開、情報窃取に至る一連の対応が格段にスピードアップできるため、セキュリティリスクへの迅速な対応が可能になります。

これからのサイバーセキュリティ対策の基本は、事前防御・事後対策の両軸になることは明らかです。従来のAVから脱却し、NGAVを軸にした新たな対策をお考えなら、まずはお気軽にNTTドコモビジネスに相談してみてはいかがでしょうか。