標的型攻撃の拡大が情報漏えいを気づきにくくする

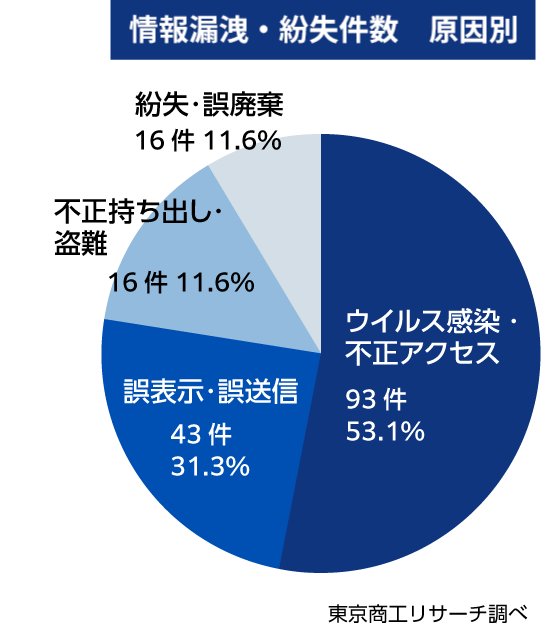

東京商工リサーチの調査によれば、2023年における上場企業およびその子会社で個人情報の漏えい・紛失事故は、175件(前年比6.0%増)で、漏えいした個人情報は前年(592万7,057人分)の約7倍の4,090万8,718人分(同590.2%増)と大幅に増えました。しかし、この調査はあくまで新聞などのメディアで報道された事件のみをカウントしているものであり、公表されないケースが少なからず存在することを考えると、実際にはもっと多くの情報漏えいが発生していると考えるべきでしょう。

同調査(2021年)によると、情報漏えいの原因は「ウイルス感染・不正アクセス」が全体の53.1%を占めており、次いで「誤表示・誤送信」(24.5%)、「紛失・誤廃棄」(13.7%)と続きます。中でも「ウイルス感染・不正アクセス」は犯罪性が高く、その特徴は組織が自ら検知したのではなく、第三者からの指摘による発覚が多い点が特徴です。これは、標的型攻撃の手法が広く使用されるようになったためと考えられています。

標的型攻撃はAPT攻撃とも呼ばれ、非常に高度なサイバー攻撃です。攻撃者はターゲットに対しじっくりと時間をかけて調査し、巧妙な文面のメールを作成。添付ファイルやURLをクリックさせることでマルウェアに感染させ、気づかれないよう組織内で感染を拡大。最終的に個人情報など重要なデータを盗み出します。サイバー攻撃者は国家や企業に依頼を受けて攻撃を行うこともあり、潤沢なスタッフや予算を抱えている組織もあるといいます。

誰にも気づかれずデータを盗む、標的型攻撃の進化

一般に標的型攻撃は「事前調査」「マルウェア感染」「C&C(コマンド&コントロール)サーバーとの通信確立」「内部移動」「情報の盗み出し」「痕跡の消去」といった手順を踏みますが、この際サイバー攻撃者は標的に気づかれないことに最大の注意を払います。

事前調査では、ターゲットの企業や従業員について調査を行います。まずSNSなどを活用し人間関係や趣味嗜好を把握、そして企業や個人が使用しているソフトウェアなどの情報も入手します。脆弱性のあるグループウェアやクラウドサービスなど、社外からアクセス可能なソフトウェアがあるかどうかを調べるためです。特にクラウドサービスは従業員が個人で利用しているケースも多く、侵入の糸口となりえます。

サイバー攻撃者はこれらの調査をした上で、ターゲットとなる従業員を絞り込み、添付ファイルを開きたくなるような、巧妙な文面のウイルスメールを送ります。使用されるマルウェアは、攻撃だけのために作られた「新種」であるため、ウイルス対策ソフトの検知をすり抜ける可能性が高くなっています。添付ファイル自体は普通に開くことができるため、従業員は不審を抱くことがありません。しかし裏ではマルウェアの活動が始まっており、感染を拡大させるとともに、パソコンにバックドアを開きC&Cサーバーと通信を行います。

C&Cサーバーはサイバー攻撃者がマルウェアに指令を出したり、盗み出した情報を受け取ったりするためのサーバーです。サイバー攻撃者はC&Cサーバーから次々にマルウェアを送り込み、感染したパソコン内で活動させます。そしてマルウェアは社内を移動し、重要な情報のある場所を突き止め、タイミングを見計らって盗み、C&Cサーバーへと送信します。必要な情報をすべて盗み出したところで、サイバー攻撃者は活動の痕跡を消去し、証拠を隠滅します。

攻撃に気づかれないよう、サイバー犯罪者はさまざまな工夫を行います。たとえば、マルウェアとC&Cサーバーの通信には、http(インターネットを利用する際に使用するプロトコル)を使います。これは、情報を盗み出す際の通信も同様です。また、重要な情報にアクセスする際も、従業員が業務でアクセスするタイミングに合わせて行うことで、発見される可能性を低くしています。さらに、その際に記録されるログも書き換えてしまいます。

近年では、他のサイバー攻撃も標的型攻撃の手法を取り入れるようになりました。感染に気づかれにくいマルウェアの採用や、C&Cサーバーの使用、通信にhttpsを使用することなどです。たとえば、ランサムウェアがファイルを暗号化する際の「鍵」をC&Cサーバーに保存するケースも報告されています。そんなこともあり、サイバー攻撃の検知はますます難しくなっているのです。

JP

JP