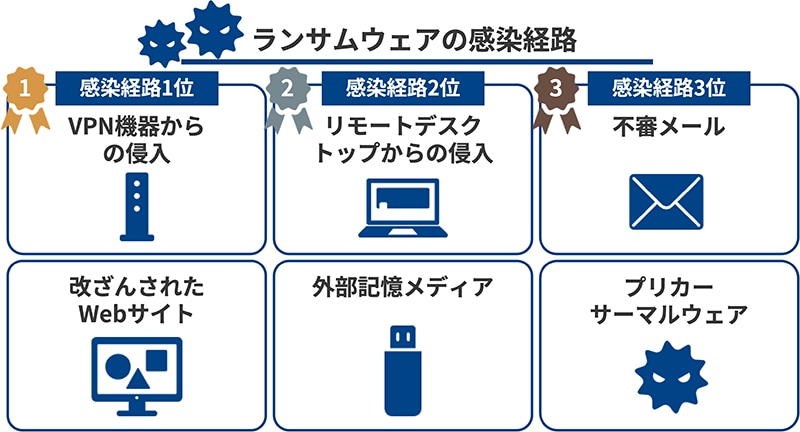

1.ランサムウェアの主な6つの感染経路

冒頭でも触れたように、ランサムウェアには主に6つの感染経路があります。

| 感染経路 | 主な感染手口 |

|---|---|

VPN機器からの侵入

|

|

リモートデスクトップからの侵入

|

|

不審メール

|

|

改ざんされたWebサイト

|

|

外部記録メディア

|

|

プリカーサーマルウェア

|

|

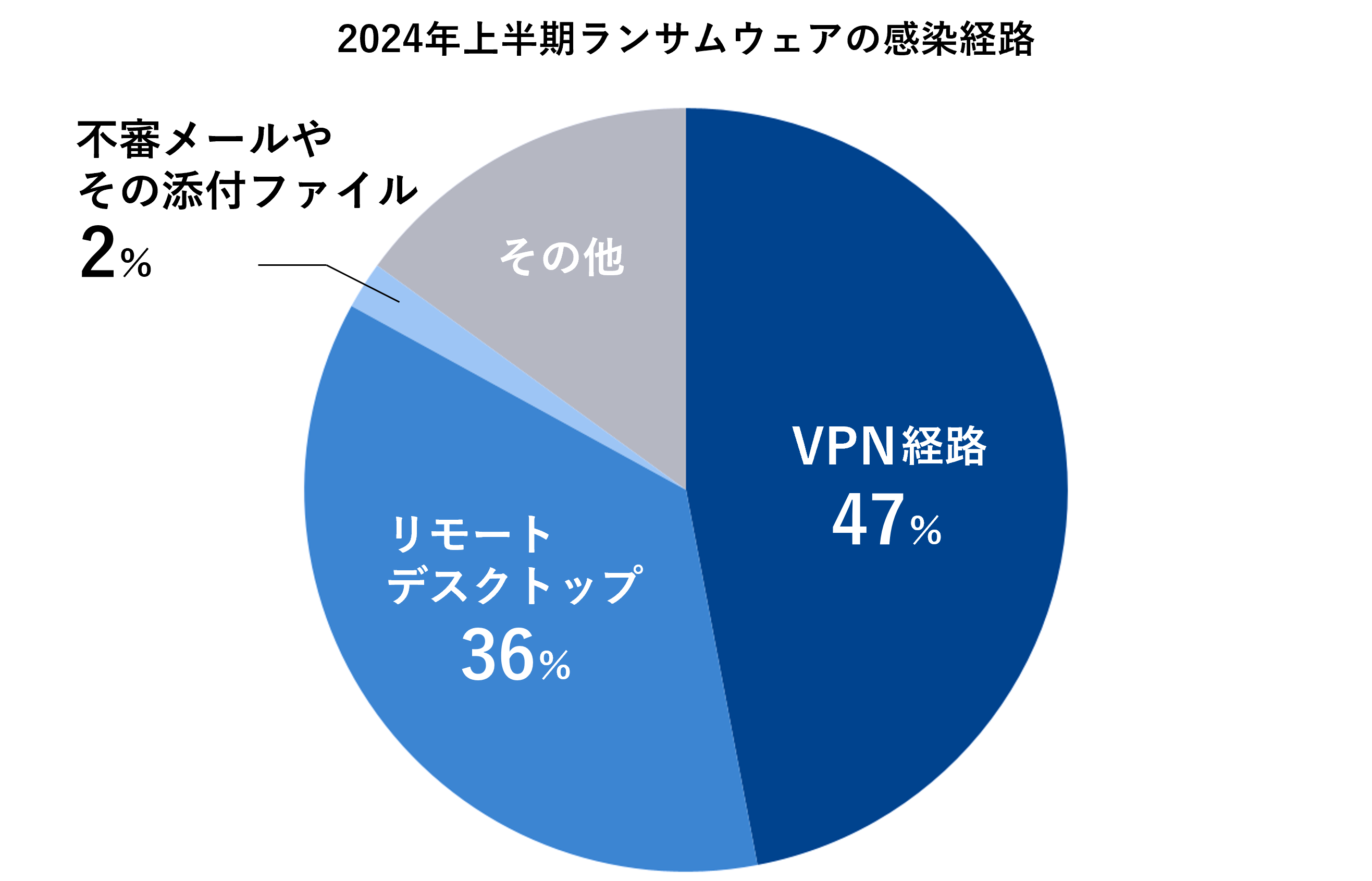

警察庁が公表している「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」を見ると、VPN機器からのランサムウェア感染が最も多いことが分かります。

ここでは、ランサムウェアの感染経路別に具体的な手口や事例を踏まえて解説していきます。

あなたの会社にはランサムウェアの感染を許す経路がないか、確認してみましょう。

1-1.【1位】VPN機器からの侵入

ランサムウェアの感染経路として最も多いのは、VPN機器からの侵入です。

VPN(Virtual Private Network)機器とは、仮想プライベートネットワークを使用するために必要な機器のことです。

【VPN機器の例】

- VPNゲートウェイ:社内LANとインターネットの境界に置いて暗号化をする機器

- VPNクライアントソフト:VPN接続を許可するソフトウェア

- VPNルーター:VPN接続機能があるルーター

公衆回線の中に仮想の専用回線を作り通信データを暗号化する「VPN」を使うと、導入コストを抑えながらもある程度セキュリティを担保できます。

VPNはテレワークや複数拠点での情報共有に対応できるためここ数年で一気に導入が進みましたが、その反面ランサムウェアの侵入経路に使われるケースが増えています。

1-1-1.侵入手口

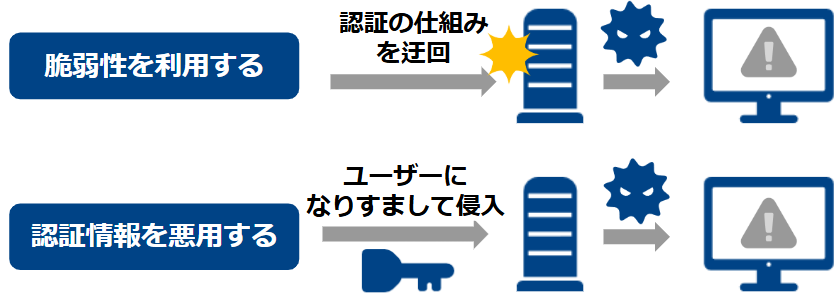

VPN機器を経路としたランサムウェアの侵入手口には、主に下記の2つがあります。

| VPN機器の脆弱性を利用する | VPN機器の脆弱性を狙い認証の仕組みを回避する |

|---|---|

| 認証情報を悪用する | 漏えいした認証情報の利用・総当たり攻撃(ブルートフォース攻撃)などで認証情報を入手する |

1つ目は、VPN機器の脆弱性を利用する経路です。

例えば、必要なアップデートをせず、脆弱性をカバーしないまま使用している場合や重大な脆弱性があるVPN機器を使用している場合が該当します。

2つ目は、VPN機器の使用に必要な認証情報を悪用する経路です。

既に何らかの方法で手に入れた認証情報があり、その情報を使い社内ネットワークに侵入するケースがあります。

手元に認証情報がなくても、想定される認証情報を手当たり次第入力して突破を試みる総当たり攻撃(ブルートフォース攻撃)を行うことも考えられるでしょう。

【ランサムウェアに感染しやすいケース】

- 脆弱性の確認されているVPN機器を使用している

- アップデート、定期点検などを実施していない古いVPN機器を使用している

- VPNを使用するときの暗証番号を適切に管理できていない

1-1-2.感染事例

大手ゲームソフトメーカーのA社は、ランサムウェアに感染し社内の一部機器内のファイルが暗号化される被害に遭いました。

ランサムウェア感染当時は、サイバー犯罪集団が盗んだファイルと引きかえに身代金を要求されたそうです。

企業が保有していた個人情報はランサムウェア感染時より累計約1.5万件流出し、大きなトラブルに発展しました。

莫大な被害を残したランサムウェアの感染経路は、北米現地法人が使用していた旧型のVPN機器だと判明しました。

新型コロナウイルス感染急拡大でのネットワーク負荷を軽減するために、脆弱性がある旧型のVPN機器を使用してしまったのです。旧型のVPN機器を経由して国内外拠点の一部機器がランサムウェアに感染し、機器内のファイルを暗号化する手口で感染が拡大しました。

ランサムウェア感染後は感染経路の調査や侵入の疑いのある機器全台のクリーニング、セキュリティ対策の見直しなどを実施し、通常業務に戻るまでに時間を要しました。

このように、脆弱性のあるたった1台のVPN機器からネットワークに不正侵入し、膨大な被害を受けるケースもあります。

1-2.【2位】リモートデスクトップからの侵入

ランサムウェアの感染経路として、VPN機器に次いで多いのはリモートデスクトップからの侵入です。

リモートデスクトップとは、今いる場所とは異なる場所にあるパソコンやサーバーにネットワークを介してアクセスし、遠隔操作する技術です。

例えば、自宅から社内のパソコンにアクセスして、社内のパソコンを遠隔操作して情報を確認するときにリモートデスクトップを活用します。

テレワークの普及により十分なセキュリティ対策をしていないリモートデスクトップが増え、ランサムウェアの感染経路として狙われるようになりました。

とくに、社員が個人保有しているパソコンからのリモートデスクトップ接続は、セキュリティ対策が甘いことがあり、ランサムウェア感染のターゲットになり得る傾向があります。

1-2-1.侵入手口

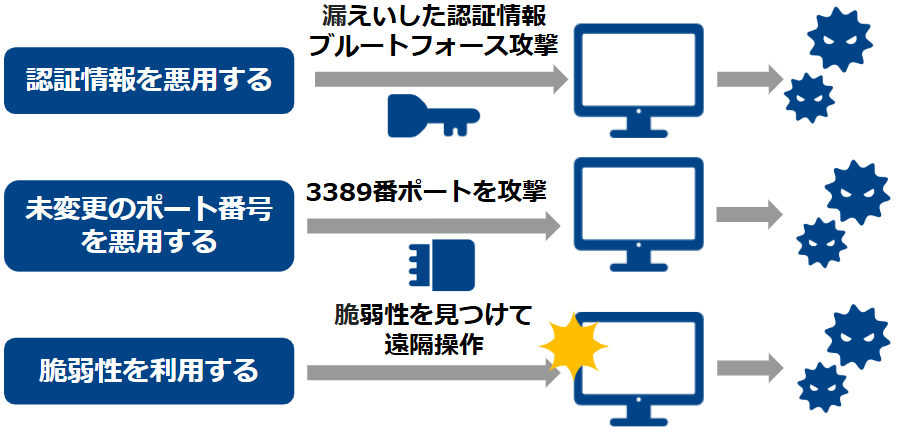

リモートデスクトップを経路とした侵入手口には、主に下記の3つがあります。

| 認証情報を悪用する | 漏えいした認証情報の利用・総当たり攻撃(ブルートフォース攻撃)などで認証情報を入手する |

|---|---|

| 未変更のポート番号を悪用する | 未変更のポート番号(コンピューターが通信に使用するプログラムを識別する番号)を使用しているリモートデスクトップを攻撃対象にする |

| リモートデスクトップの脆弱性を利用する | リモートデスクトッププロトコル(リモートデスクトップを実現するための通信規約)の脆弱性などを利用する |

1つ目は、認証情報を悪用する経路です。

漏えいしたパスワードリストを使いリモートデスクトップにアクセスして、ランサムウェアに感染させる手口が考えられます。

パスワードリストがなくても、手当たり次第パスワードを入力する総当たり攻撃(ブルートフォース攻撃)を仕掛けることも考えられるでしょう。

2つ目は、未変更のポート番号を悪用する経路です。

リモートデスクトップは外部からの接続を許可する場合、特定のポートを解放します。

初期設定では3389番ポートが開放されているため、ポート番号の変更をしていないリモートデスクトップを探して攻撃するケースが見受けられます。

ランサムウェアの1種である「Phobos」は未変更のポート番号を見つけて、総当たり攻撃(ブルートフォース攻撃)を仕掛けることが分かっているので、リモートデスクトップではポートにも注意が必要です。

3つ目は、リモートデスクトップの脆弱性を利用する経路です。

リモートデスクトップそのものの脆弱性を狙って、ネットワークに侵入するケースがあります。

一例として、2019年にMicrosoftが発表したリモートデスクトップサービスの脆弱性「BlueKeep」が該当します。

「BlueKeep」は認証情報がなくてもコードが実行でき、対象となるサーバーやパソコンの遠隔操作が可能です。

「BlueKeep」をカバーするアップデートをしていなければ、この脆弱性を狙ってランサムウェア攻撃を仕掛けることも、十分考えられるでしょう。

【ランサムウェアに感染しやすいケース】

- 初期設定からポート番号を変更していない

- アップデート、定期点検などを実施していない古いリモートデスクトップを使用している

- 同じ認証情報を使用し続けている

1-2-2.感染事例

食品輸入業をしているB社は、2024年9月にランサムウェア被害を受け、国内グループ会社の一部サーバーに保存している各種ファイルが暗号化され、アクセス不能になりました。

個人情報の流出はなかったものの、暗号化により毀損した(壊された)情報は多岐にわたりました。

ランサムウェア感染経路を調査したところ、グループ会社のノートパソコンのリモートデスクトップ接続を悪用した不正アクセスが原因だと判明したのです。

リモートデスクトップに不正アクセス後、業務関連の一部サーバーに不正アクセスして、データの暗号化が実行されたと考えられています。

また、港の管理をしているC社では、2023年7月に業務の中心となるシステムがランサムウェア攻撃を受けました。

システムを確認すると、専用プリンターからランサムウェアの脅迫文書が大量に印刷されていました。

サーバーは再起動ができず、一時的な業務の停止を余儀なくされたのです。

ランサムウェア感染経路を調査したところ、リモート接続機器の脆弱性が発見され、そこから不正アクセスを受けたと考えられています。

この2つの事例から、リモートデスクトップを不正アクセスの入り口として悪用し、ランサムウェアの被害を拡大していることが分かります。

リモートデスクトップもランサムウェアの感染経路になり得るため、十分な対策が必要でしょう。

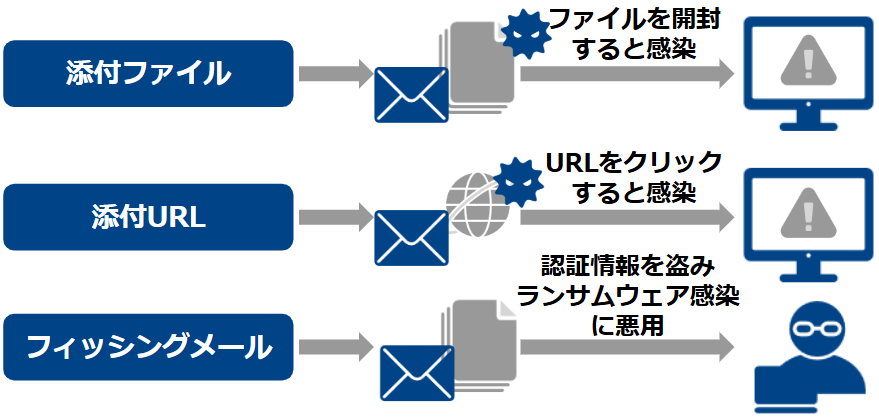

1-3.【3位】不審メール

ランサムウェアの感染経路として3番目に多いのが、不審メールです。

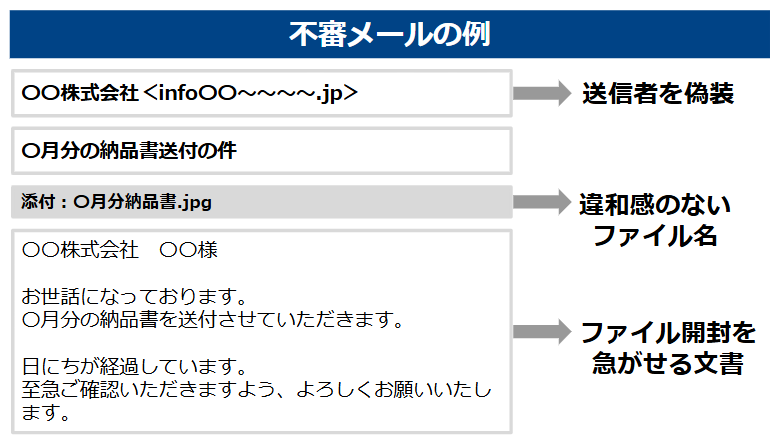

不審メールとは、ランサムウェアに感染する添付ファイルやURLを含むメールを送信して、メールを起点にランサムウェアの感染を狙う方法です。

多くの手口では、関係者や銀行などを装い、不信感を持たずに一刻も早く開封するような工夫をしています。

下記のように、件名や本文を偽装して添付ファイルの開封を迫られたら、違和感なく開封してしまう人もいるでしょう。

不審メールの添付ファイルをダウンロードするとOSやソフトウェアの脆弱性を攻撃する、パソコンやファイルをロックするなど、さまざまな被害が起こります。

不審メールは不特定多数が対象の場合と、特定企業のランサムウェア感染を狙う場合があり、どちらもメールを開封してしまうと感染が拡大してしまいます。

1-3-1.侵入手口

不審メールは攻撃者が悪意のあるメールを送信する点は共通していますが、ランサムウェアに感染させる経路としては下記の3つがあります。

| 添付ファイル | メールに悪意のあるファイルを添付し開封するとパソコンがロックされる、OSやソフトウェアの脆弱性を攻撃するなどの被害に遭う |

|---|---|

| 添付URL | メールに添付されているURLをクリックするとランサムウェアに感染するなどの被害に遭う |

| フィッシングメール | メールに添付されているURL、添付ファイル経由で認証情報などを盗み、ランサムウェア感染に悪用する |

1つ目は、添付ファイルです。

不審メールに「開封して確認をお願いいたします」「至急ご確認ください」など焦らせる文言と共にファイルを添付して、開封を促すところが特徴です。

ファイルを開封すると、ランサムウェアに感染して、パソコンやファイルをロックするなどの被害を与えます。

昨今はウイルス対策ソフトで悪質なファイルを検出できる場合があるので、オフィスファイルにマクロ言語でウイルスを組み込む、zipファイル形式を使うなどの工夫が見受けられます。

2つ目は、添付URLです。

添付ファイルと同様に、メール内のURLをクリックするように促します。

URLをクリックすると、パソコンにランサムウェアがダウンロードされるなどの被害を与えます。

3つ目は、フィッシングメールです。

フィッシングメールとは、主に個人情報を窃取することを目的に使用されるメールのことです。

フィッシングメールそのものでランサムウェアに感染しませんが、フィッシングメール経由で個人情報や認証情報などを盗み、それを使いランサムウェア攻撃を試みるケースがあります。

例えば、添付ファイル付きのフィッシングメールを開封すると攻撃者が用意したネットワークへリモート接続してしまい、情報などを盗まれてしまうことが起きているのです。

また、ランサムウェア攻撃グループ「8Base」はランサムウェア感染への最初の入り口としてフィッシングメールを使っていることが分かっています。

不審メールは直接的にランサムウェアに感染するだけでなく、ランサムウェア感染の第一歩となる可能性があるので注意が必要でしょう。

【ランサムウェアに感染しやすいケース】

- 不審メールの取り扱いルールを策定していない

- メールを対象としたセキュリティツールを導入していない

1-3-2.感染事例

製造業D社では業務中に届いた「納品書」と記載されたメールのファイルを解凍したところ、業務用パソコンのデータが使用できなくなりました。

ExcelやWord、PDFなどのデータが使用できなくなり、パソコンの画面には英語表記で「あなたのパソコンのデータは暗号化された」という旨と身代金を要求する文書が表示されたのです。

業務用パソコンと接続していたサーバー内のデータも暗号化されてしまい、1ヵ月以上に渡り業務に支障が出てしまいました。

また、アメリカの大手医療企業ではフィッシングメールが原因で、ランサムウェアに感染しました。

国外を含む約400の外来センターのパソコンや電話などが使用できなくなり、業務に大きな支障が出てしまいました。

このように、不審メールは「開封する」「ファイルをダウンロードする」という簡単な動作で、深刻なランサムウェア感染を引き起こすので対策が欠かせません。

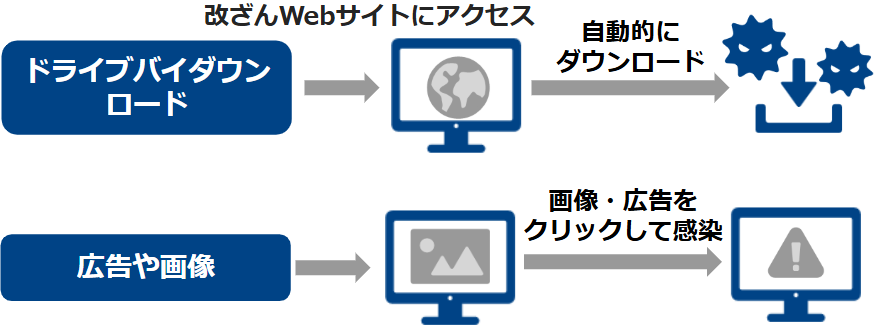

1-4.改ざんされたWebサイト

ランサムウェアの感染経路には、改ざんされたWebサイトも含まれます。

Webサイトの改ざんとは、本来のWebサイトのコンテンツやシステムが悪意のある第三者によって変えられてしまうことです。

改ざんされたWebサイトには下記のようにさまざまなパターンがあり、Webサイトの見た目は同じでも実は不正なプログラムが書き込まれているケースがあります。

【改ざんされたWebサイトの例】

- WebサイトのURL、見た目は同じで不正なプログラムを書き込んでいる

- WebサイトのURLは同じだがデザインやコンテンツを乗っ取る

- WebサイトのURL、見た目は同じだが不正な画像、コンテンツを表示する

Webサイトの改ざんはランサムウェア感染を狙っている場合があり、改ざんされたWebサイトにアクセスするだけでランサムウェアに感染することがあります。

1-4-1.侵入手口

改ざんされたWebサイトからランサムウェアに感染する手口は、主に次の2通りがあります。

| ドライブバイダウンロードを仕掛ける | 改ざんされたWebサイトにアクセスするだけで自動的にランサムウェアのダウンロード、インストールを試みる |

|---|---|

| Webサイト内の広告や画像をクリックする | 改ざんされたWebサイトの広告や画像、コンテンツをクリックすることでランサムウェアに感染する |

1つ目は、ドライブバイダウンロードです。

ドライブバイダウンロードとは、改ざんされたWebサイトを閲覧している端末に、ランサムウェアのダウンロードとインストールを試みる攻撃です。

改ざんされたWebサイトを閲覧している端末のOSやWebブラウザに脆弱性があると、その部分を狙い自動的にランサムウェアのダウンロードを試みます。

このときに改ざんされたWebサイトにハッキングツール「エクスプロイトキット」が仕込まれていると、脆弱性を効率よく狙ってランサムウェアのダウンロードを仕掛けられてしまいます。

2つ目は、改ざんされたWebサイト内の広告や画像です。

改ざんされたWebサイトへのアクセスではランサムウェアに感染しなくても、Webサイト内の広告や画像をクリックすると感染するケースがあります。

2017年頃から登場したランサムウェア「Bad Rabbit」は、AdobeFlashインストーラーを偽装して感染を拡大していました。

具体的にはWebサイトにAdobeFlashインストーラーのアップデートを求めるポップアップを表示します。

ダウンロードしてしまうとランサムウェアに感染して、パソコン内のファイルが暗号化されてしまう手口です。

このように、改ざんされたWebサイト経由でのランサムウェア感染は手口が巧妙なので、不審なWebサイトや広告はアクセスしないように、細心の注意を払う必要があるでしょう。

【ランサムウェアに感染しやすいケース】

- Webサイトの閲覧制限を設けていない

- 業務に関連性のないWebサイトにアクセスできる環境になっている

1-4-2.感染事例

建築素材などの製造販売をしているD社は、2017年に自社ホームページの一部コンテンツが改ざんされる被害に遭いました。

調査をすると、改ざんしたコンテンツにアクセスしたユーザを不正サイトへ誘導し、ランサムウェアをダウンロードするように細工されていたことが分かりました。

D社はすぐにホームページを閉鎖し調査へと移行したため、ランサムウェアの被害はありませんでした。

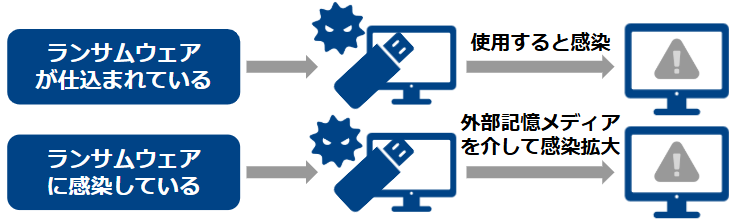

1-5.外部記録メディア

USBや外付けハードディスクなどの外部記録メディアも、ランサムウェアの感染経路になる可能性があります。

例えば、既にランサムウェアに感染しているパソコンで使用していたUSBを他のパソコンで使用すると、USBを介して感染が拡大するリスクがあります。

信じがたいかもしれませんが、販売時にランサムウェアを組み込んだ外部記録メディアもあり、ランサムウェアの感染経路になっているのです。

1-5-1.侵入手口

外部記録メディアからのランサムウェアの侵入手口は、主に下記の2通りです。

| ランサムウェアが仕込まれている | ランサムウェアが仕込まれている外部記憶メディアを購入、使用する |

|---|---|

| 外部記憶メディアが ランサムウェアに感染している |

ランサムウェアの感染疑いのある外部装置を使用する |

1つ目は、ランサムウェアが仕込まれた外部記録メディアを使用することです。

USBや外付けハードディスクの中にランサムウェアが仕込まれているので、接続したパソコンがランサムウェアに感染してしまいます。

2つ目は、ランサムウェアに感染しているパソコンで使用した外部記録メディアを使用することです。

不特定多数の社員でUSBを共用している場合は、どこかのタイミングでランサムウェアに感染したパソコンに接続してしまう可能性があります。

他の社員がランサムウェアに感染したUSBを使うと、USBを介してランサムウェアの感染が拡大するリスクがあるのです。

また、最近では海外出張時などの隙を狙ってハッカーがランサムウェアに感染しているUSBを故意に差し込むケースも出てきています。

このように、外部記録メディアは扱い方によっては、ランサムウェアの感染経路になってしまうのです。

【ランサムウェアに感染しやすいケース】

- 外部記録メディアを使い回している

- 外部記録メディア使用時のルールが策定できていない

- 外部記録メディアの購入経路が定まっていない

1-5-2.感染事例

海外では、サイバー犯罪集団がランサムウェアを仕込んだUSBを企業に送りつける「BadUSB」と呼ばれる手口があります。

官公庁や大手ショッピングモールを装ってUSBを送りつけ、悪意のある贈り物だと分からないようにしています。

中には、ギフトカードとUSBをセットにして送付するケースも見受けられました。

このUSBを誤ってパソコンなどに接続すると、ランサムウェアがインストールされます。

それだけでなくパソコンの悪用やネットワーク上の水平移動、マルウェアの追加インストールなどができる多数の攻撃ツールがインストールされているケースも見受けられました。

USBをギフトに仕立ててランサムウェア感染者を増やす、悪質な事例だと言えるでしょう。

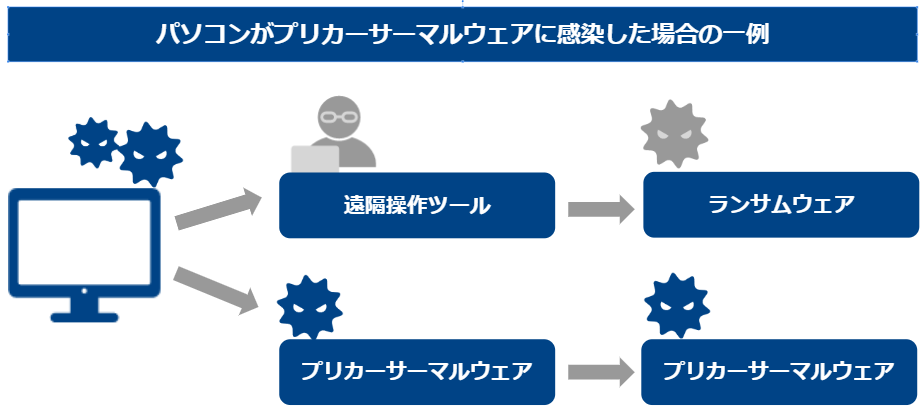

1-6.プリカーサーマルウェア

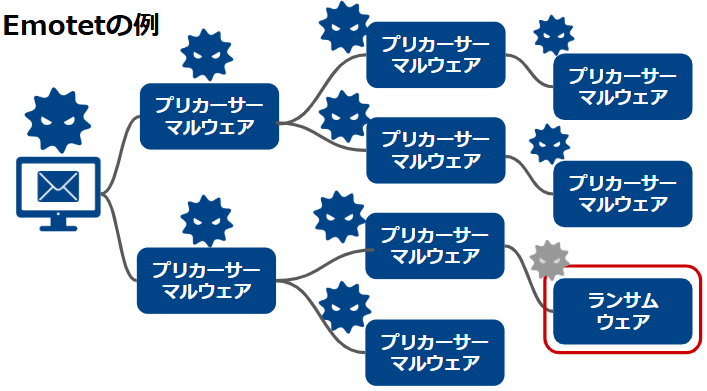

昨今増えてきているのが、プリカーサーマルウェアを感染経路としたランサムウェアへの感染です。

プリカーサーマルウェアとは他の脅威に先駆けて感染して、感染を機に他のマルウェアを呼び寄せるマルウェアのことです。

下記のように、パソコンがプリカーサーマルウェアに感染すると他のマルウェアを呼び寄せ、最終的にランサムウェアに感染させるケースが起きています。

プリカーサーマルウェアに感染すると他のマルウェアやランサムウェアに感染する機会がネズミ算式に増えていくので、新たなランサムウェアの感染経路として警戒が強まっています。

1-6-1.侵入手口

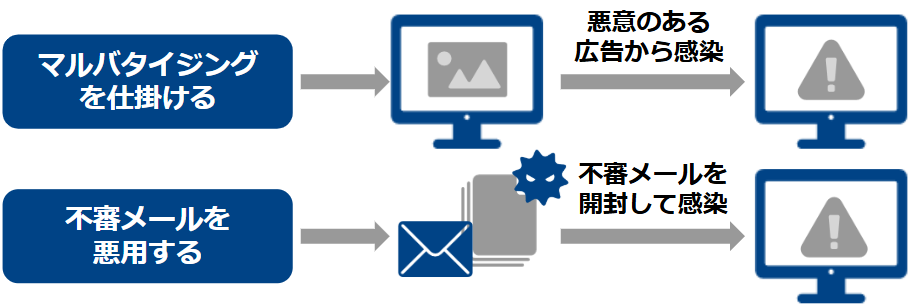

プリカーサーマルウェアの主要な侵入手口は、下記の2通りです。

| マルバタイジングを仕掛ける | 正規の広告ネットワークに入り込み悪意のある広告を配信して感染させる |

|---|---|

| 不審メールを悪用する | メールの添付ファイルやURLを悪用してプリカーサーマルウェアに感染させる |

1つ目は、マルバタイジングです。

マルバタイジングとは、正規の広告ネットワークに入り込み悪意のある広告を配信する手法です。

実際に広告が配信されるタイミングで悪意のある広告にすり替える、特定の時間のみ悪意のある広告を表示するなどの方法で攻撃をします。

実際にマルバタイジングによりパソコンがプリカーサーマルウェアに感染し、プリカーサーマルウェアがランサムウェアを引き寄せ、最終的にパソコンからアクセスできるサーバーも暗号化されてしまう事態に陥ったケースもあります。

2つ目は、不審メールを悪用する方法です。

プリカーサーマルウェアの典型格と言われる「Emotet」は、「1-3.【3位】不審メール」と同様にメールに悪意のある添付ファイルやURLを送付してEmotetの感染を促します。

Emotetに感染すると、マルウェア感染に必要な情報を窃取すると同時に、他のマルウェアを呼び寄せます。この呼び寄せられたマルウェアがさらに他のマルウェアを呼び...と繰り返していった結果、最終的に、ランサムウェアが混ざっているケースがあるのです。

この他にも、改ざんされたWebサイトを訪問する方法や検索結果に不正なWebサイトを表示させる方法で、プリカーサーマルウェアへの感染を試みるケースも確認されています。

不特定多数の大勢に接触する機会が持てる広告配信やWebサイト、メールは、プリカーサーマルウェアに向いている手口だと言えるのです。

1-6-2.感染事例

プリカーサーマルウェアからランサムウェアに感染した具体例はないものの、書籍などでランサムウェアを引き寄せた事例があると報告が挙げられています。

中でも「Emotet」は猛威をふるっていて、学校法人Fでは教員が雑誌社を名乗る不審メールの添付ファイルを開封したところ、当該教員のパソコンがEmotetに感染しました。

メールアドレスが窃取されたものの、早期発見により被害拡大を食い止めました。

この事例では早期発見により、プリカーサーマルウェアが他のマルウェアを呼び寄せるまで確認されていませんが、油断はできないので十分な対策が必要でしょう。

プリカーサーマルウェアの場合は早期発見をして、マルウェアを呼び寄せない対策が必要でしょう。

2.ランサムウェアの感染経路は内部・外部双方の対策をすべき

ここまで、ランサムウェアの主な感染経路を紹介しました。

お読みいただいたとおり、ランサムウェアに感染しないためには、事前対策が非常に重要です。

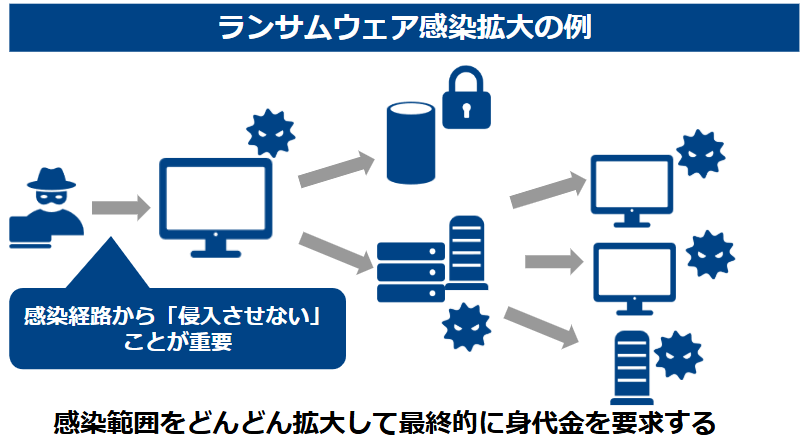

ランサムウェアは感染経路から侵入して、下記のように被害を拡大していく攻撃プロセスが主流です。

ランサムウェアとの最初の接点となる侵入経路で遮断できないと、どんどん被害が拡大してしまいます。

【ランサムウェアの主流となる攻撃プロセス】

- ステップ1:感染経路から侵入する

- ステップ2:組織ネットワーク内で侵入範囲を拡大する

- ステップ3:サーバーやパソコンを攻撃してデータの窃取・破壊・暗号化などを行う

- ステップ4:復旧の条件に身代金を要求する

※あくまでも一例です。攻撃方法によりステップが異なります

実際にランサムウェアに感染すると、復旧までに時間とコストがかかることが分かっています。

日々の業務が忙しい中で「ランサムウェア感染を起こし1ヵ月近く復旧に時間を要する」「復旧に100~500万円のコストがかかる」ことを想像すると、多大な損失が出ることが理解できるでしょう。

ただし、ランサムウェアの感染経路は先述した通り複数あるので、一か所のみ対策をしても意味がありません。

網羅的に内部対策・外部対策をして、ランサムウェアを引き寄せない体制を整えることが大切です。

| 内部対策 | 企業内でのセキュリティ対策 例:ルールの策定・セキュリティに対する教育 |

|---|---|

| 外部対策 | 第三者からの攻撃、設置環境に対するセキュリティ対策 例:セキュリティソフトの使用・多要素認証 |

では、ランサムウェアの侵入を防ぐには、具体的に何をすればいいのか、次の章で詳しく解説していきます。

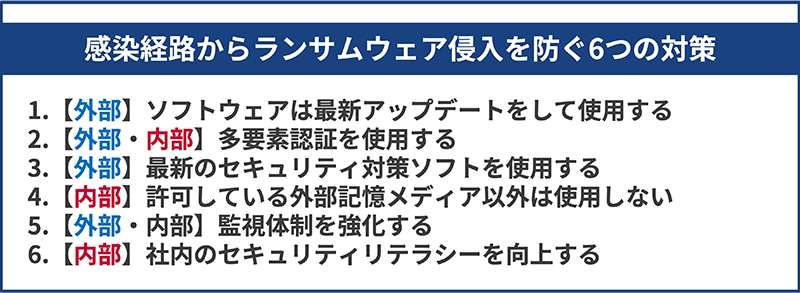

3.感染経路からランサムウェア侵入を防ぐ6つの対策

ランサムウェアにはさまざまな感染経路がありますが、基本的な対策方法は長年変わっていません。

まずはこれからご紹介する基本的な6つの対策をしっかり守ることが、非常に重要です。

どれか1つでも欠けていると、ランサムウェアの侵入を許してしまう可能性があります。

「プロセス」「人」「ツール」の三位一体の対策を意識して、どの対策にも取り組めるように基盤を整えましょう。

3-1.【外部】ソフトウェアは最新アップデートをして使用する

【対策ポイント】

- 社内で利用しているソフトウェアを把握して管理できる体制を整える

- どのタイミングでどのソフトウェアをアップデートするのか計画を立ててアップデート忘れをなくす

業務に使用するソフトウェアは、常に最新版にアップデートして使用しましょう。

アップデートを怠ると、ソフトウェアの脆弱性を悪用してランサムウェアが侵入する可能性があるからです。

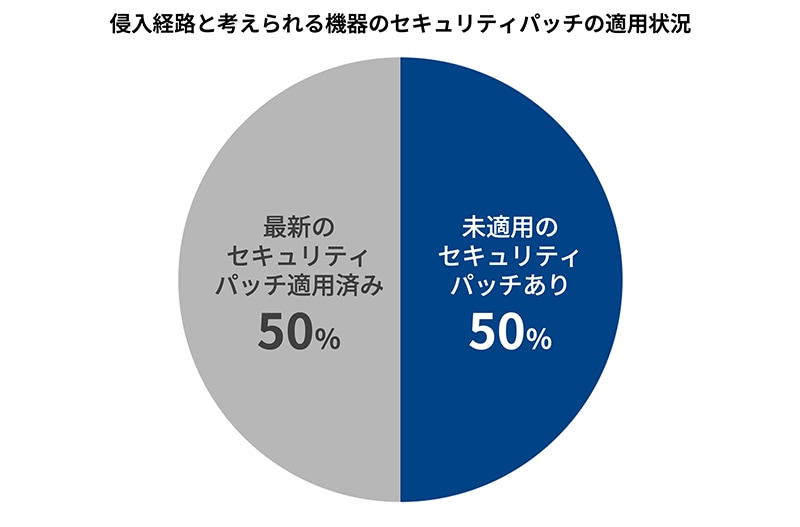

警察庁が公表している「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」を見ると、侵入経路が考えられる機器の半数でセキュリティパッチ(セキュリティ上のバグや問題を修正する更新プログラム)が適用されていなかったことが分かっています。

少しでもランサムウェア感染のリスクを減らすためにも、社内で使用しているソフトウェアは常に最新版の状態を維持できるようにしましょう。

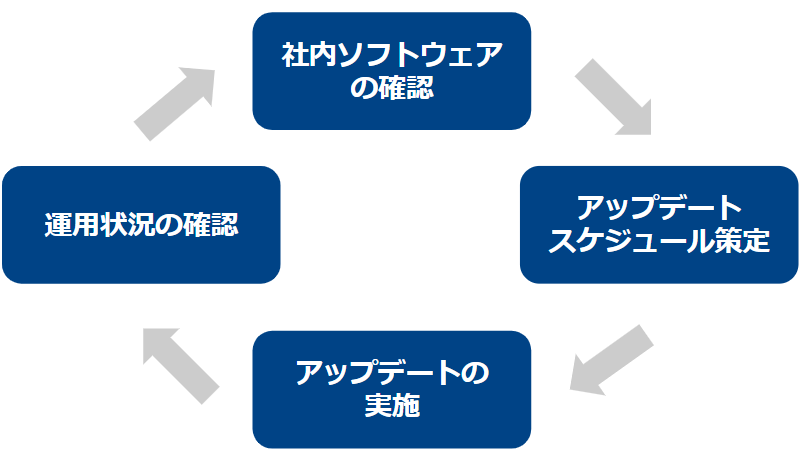

そのためには、社内で使用しているソフトウェアの運用管理が重要です。

ソフトウェアの更新情報を一括管理して、どのタイミングでどのソフトウェアをアップデートするのか把握できるようにしておくといいでしょう。

例えば、毎月ソフトウェアのアップデート状況を確認して、アップデートが必要な場合はスケジュールを作成し、実行をする体制を整えておくと、アップデートを忘れることがなくなるでしょう。

社員の個人用パソコンにもソフトウェアをダウンロードしている場合は、チームでアップデート状況を管理するなどより細かな運用方法を決めておくと安心です。

【脆弱性や悪用が報告されている機器は使用しない】

いくらソフトウェアやOSを最新版に保っても、社内で使用している機器そのものに脆弱性があればランサムウェアの侵入を十分に防げません。

実際に過去には、脆弱性のあるVPNサーバーが攻撃の対象になった事例があります。

社内で使用しているソフトウェアや機器の情報を定期的に確認して、アップデートなどでは防げない脆弱性が見つかった場合には使用しないようにしましょう。

3-2.【外部・内部】多要素認証を使用する

【対策ポイント】

- 多要素認証の導入方法を検討する(ツールを使用するのかなど)

- 多要素認証導入時のサポート体制を整える

業務に使用する認証には、多要素認証を使用しましょう。

単純な認証情報を使用していると下記のようなケースで簡単に認証でき、ランサムウェアの侵入に悪用されるためです。

【単純な認証情報を使用してはいけない理由】

- 既に情報漏えいなどで出回っている

- 総当たり攻撃(ブルートフォース攻撃)で入手できてしまう

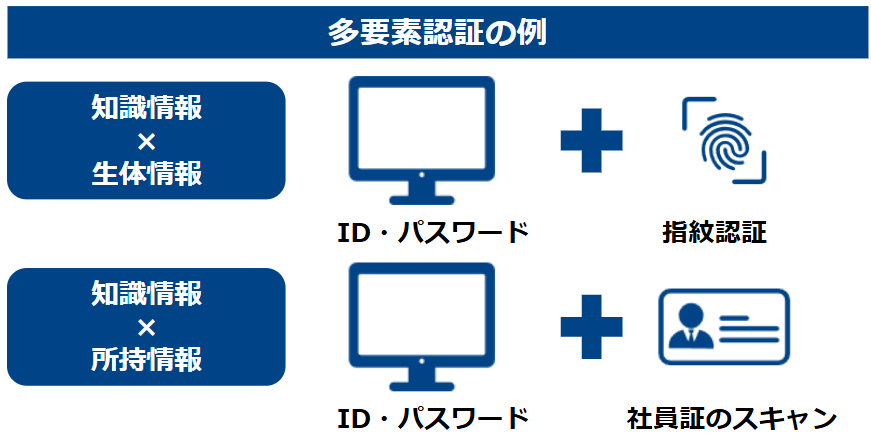

認証情報の悪用を防ぐには「知識情報」「所持情報」「生体情報」の2つ以上を組み合わせて認証する、多要素認証を使いましょう。

例えば、IDやパスワードの知識情報だけでは既に情報漏えいしていると、ランサムウェアの侵入に悪用されるリスクがあります。

ここに指紋認証やスマートフォンを使ったSMS認証を加えることで、本人以外が認証を受けることが非常に難しくなるのです。

多要素認証は、下記の方法で使用できます。

【多要素認証を使用する主な方法】

- 使用しているシステム、OSなどに多要素認証機能がある場合はその機能を使用する

- 多要素認証が備わっていない場合は多要素認証ツールを導入する

多要素認証の導入時には社内の混乱を防ぐために、事前に説明をしてから段階的に進めるといいでしょう。

とくに、認証方法の設定時には戸惑う社員が多いことが想定されるため、フォロー体制を整えておくとスムーズに導入できます。

3-3.【外部】最新のセキュリティ対策ソフトを使用する

【対策ポイント】

- セキュリティ対策ソフトの有効期限と定義ファイルを確認して導入する

- セキュリティ対策ソフト導入時には適切な設定を行う

ランサムウェアの侵入を防ぐには、最新版のセキュリティ対策ソフトを使用しましょう。

ランサムウェアの手口は日々進化し、巧妙化しています。

1年前には最新だったセキュリティ対策ソフトでも、1年後のランサムウェアの脅威に対応できるとは限りません。

そのため、常に最新のランサムウェアに対応できるセキュリティ対策ソフトを導入して、ランサムウェアの侵入を許さないことが大切です。

セキュリティ対策ソフトを見直すときには、下記の点を確認しましょう。

【セキュリティ対策ソフトを見直すときのポイント】

- 有効期限:有効期限を過ぎるとリスクが高まるため有効期限内に買い替える

- 定義ファイル:最新の定義ファイル(ウイルスのパターン)に対応しているか確認する

- 対策範囲:メールやUSBなど、どの範囲まで対策できるか確認する

とくに定義ファイルが古いと最初のランサムウェアの脅威に対応できず、脆弱性を悪用されるリスクがあるので注意が必要です。

また、最新版のセキュリティ対策ソフトを導入したときは、ランサムウェア対策ができるように適切な設定ができているか確認することも欠かせません。

実際に、セキュリティ対策ソフトの設定ミスが原因で、ランサムウェア被害に遭った事例もあります。

自社での設定が難しいと感じる場合は、セキュリティ対策に知見のある外部業者に依頼しながら進めるようにしましょう。

【メール用のセキュリティツールも有効】

ランサムウェアは不審メール経由で感染する可能性があるので、メール用のセキュリティツールも有効です。

メール用のセキュリティツールには危険性の高いメールのフィルタリング、ファイルの無害化などの機能が備わっています。

現在使用しているセキュリティ対策ソフトだけではメールまでカバーできない場合は、導入を検討するといいでしょう。

3-4.【内部】許可している外部記憶メディア以外は使用しない

【対策ポイント】

- 外部記憶メディアの取り扱いルールを決める

- 外部記憶メディアを業務で使わない方向に変更する

社内では、許可している外部記憶メディア以外は使用できないようにルールを設けましょう。

「1-5.外部記録メディア」で触れたように、不特定多数が使用している外部記憶メディアや購入元が不明な外部記憶メディアは、ランサムウェアに感染するリスクがあるからです。

基本的には社員の私物である外部記憶メディアの使用を中止して、社内で安全だと認めている外部記憶メディアのみを貸し出しして使用するといいでしょう。

外部記憶メディアを貸し出しする場合は、利用目的や使用するデバイスなどの情報も控えておき、外部記憶メディアを介してランサムウェアに感染しないような運用を検討してみてください。

また、昨今は、外部記憶メディアのリスクの高さを踏まえて、外部記憶メディアを使用しないデータの受け渡しを検討する企業も増えています。

どうしても外部記憶メディアを使用しなければならない理由がなければ、ファイルサーバーを利用したファイル共有などに変更するのも1つの方法です。

【外部記憶メディアを使う場合はデータの取り扱いにも注意する】

外部記憶メディアを使う場合は、保存しているデータの取り扱いにも注意しましょう。

例えば、USBに個人情報や認証情報を保存している場合、USBを紛失すると機密情報が漏えいしてランサムウェアの感染につながるリスクがあります。

外部記憶メディアに保存してもいい情報を決めて、機密性の高い情報をむやみに持ち出さないようにしましょう。

3-5.【外部・内部】監視体制を強化する

【対策ポイント】

- どの経路からもランサムウェアの侵入を許さないにように監視体制を強化する

- セキュリティツールを導入するだけでなく監視体制を強化する運用方法を決める

ランサムウェア対策では、監視体制を強化することも重要です。

ランサムウェアの侵入経路は多数あり複雑化しているため、どの経路からも侵入を許さないように総合的に監視する必要があるからです。

監視体制を強化するツールにはさまざまなものがありますが、ランサムウェアの感染経路の特徴を踏まえると下記のようなツールが向いています。

| 監視ツールの種類 | 概要 |

|---|---|

| EDR(Endpoint Detection and Response) | パソコンやサーバーなどを監視して不審な動きを検知する |

| XDR(Extended Detection and Response) | パソコンやサーバーなどのエンドポイントに限らずクラウドサービスやメールなど広範囲を監視して不審な動きを検知する |

| アクセス監視ツール | Webサイト閲覧の制限や脆弱なWebサイトへのアクセスを監視する |

監視体制を強化するときはツール導入だけで終わらず、運用方法も決めておくようにしましょう。

例えば、EDRで不審な動きが検出されたときにどうするのか、誰がどの範囲の監視体制を把握しておくのかなど細かい運用を決めておくと、監視を強化しやすくなります。

3-6.【内部】社内のセキュリティリテラシーを向上する

【対策ポイント】

- 社内のセキュリティルールを決めて浸透させる

- ランサムウェアに感染した場合の対処法も決めておく

ランサムウェアの感染を防ぐには、社内のセキュリティリテラシーを向上させることも欠かせません。

いくらセキュリティ対策ツールを導入しても、社員のセキュリティに対する考え方が甘ければランサムウェアに感染するリスクがあるからです。

例えば、不審メールが届いたときに警戒できずに開封してしまうと、それだけでランサムウェアに感染してしまうケースがあります。

ランサムウェアの脅威を理解して感染を防ぐためには、下記のような教育を実施しましょう。

| 教育の内容 | 概要 |

|---|---|

| 社内のセキュリティルールの浸透 | 認証情報の管理や外部記憶メディアの取り扱い、メールの送受信など社内のセキュリティルールを理解する |

| 最新のセキュリティインシデントの共有 | 他社のランサムウェア感染事例やランサムウェアの被害を共有してランサムウェアの脅威を理解する |

| ランサムウェア感染時の対応 | ランサムウェア感染時に被害を拡大しないためにするべき対応を理解する |

ランサムウェアは予防方法と併せて、万が一感染したときの対処を理解しておくことが大切です。

例えば、誤って不審メールを開封してしまった場合は、まずはパソコンをネットワークから隔離して、システム課に連絡するなどまずは何をするべきか決めておきましょう。

4.まとめ

今回は、ランサムウェアの感染経路とランサムウェアを侵入させない対策をご紹介しました。

最後に、この記事の内容を簡単に振り返ってみましょう。

ランサムウェアの主な感染経路は下記の6つ

| 感染経路 | 主な感染手口 |

|---|---|

| VPN機器からの侵入 |

|

| リモートデスクトップからの侵入 |

|

| 不審メール |

|

| 改ざんされたWebサイト |

|

| 外部記録メディア |

|

| プリカーサーマルウェア |

|

感染経路からのランサムウェア侵入を防ぐ対策は下記のとおり

- ソフトウェアは最新アップデートをして使用する

- 多要素認証を使用する

- 最新のセキュリティ対策ソフトを使用する

- 許可している外部記憶メディア以外は使用しない

- 監視体制を強化する

- 社内のセキュリティリテラシーを向上する

ランサムウェアは侵入を許してしまうと、瞬く間に被害が拡大します。

強固なランサムウェア対策をするためにも、感染経路を把握して侵入させないことを意識しましょう。

※本記事は2025年2月15日のデータを元に作成しております。

JP

JP