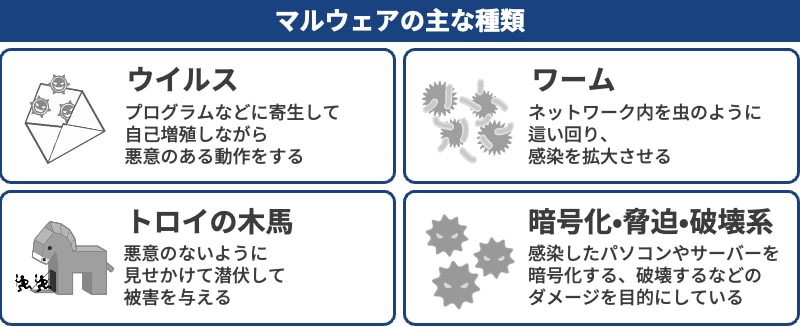

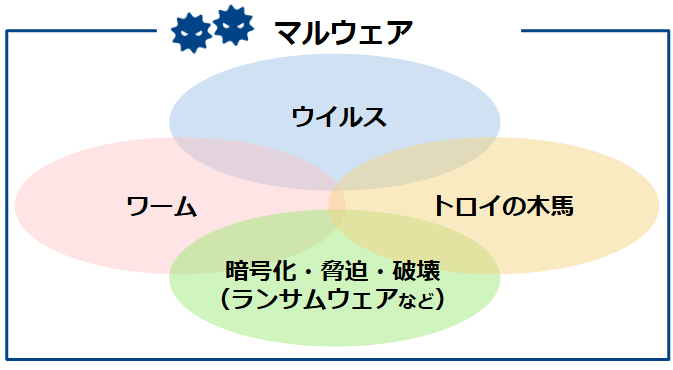

1.代表的なマルウェアの4つの種類

早速、マルウェアの種類を見ていきましょう。

マルウェアは、大きく下記の4つに分けられます。

円の重なりはマルウェアの多様性を表しており「ワームとランサムウェア双方の特性があるマルウェア」なども登場しています。

| マルウェアの種類 | ウイルス | ワーム | トロイの木馬 | 暗号化・脅迫・破壊 |

|---|---|---|---|---|

| 自己増殖 | ◯ | ◯ | × | タイプによる |

| 寄生先 | ◯ | × | × | タイプによる |

| 特徴 | 宿主がないと感染拡大ができない | 感染拡大力が強く短期間で被害が拡大しやすい | 気付かれないように潜伏して悪意のある行動をする | ファイルの破壊、暗号化など大きなダメージを与える |

4種類のマルウェアをより細かく分けると、下記のようになります。

※マルウェアの名称をクリックすると、解説ページへリンクします。

| マルウェアの種類 | ||

|---|---|---|

| ウイルス | プログラムなどに寄生して自己増殖しながら悪意のある動作をする | |

| ワーム | ネットワークを介して感染を拡大させる | |

| トロイの木馬 | バックドア | ファイルをダウンロードすると同時に、悪意のある第三者が出入りできる裏口を設置する |

| ボット | パソコン内に侵入して複数台のパソコンをまとめて遠隔操作する | |

| RAT | パソコン内に侵入して1対1で遠隔操作する | |

| キーロガー | パソコンなどにプログラムをダウンロードしてキーボードの操作履歴や画面キャプチャなどを外部に送信する | |

| ダウンローダー | 気付かれないように悪意のあるソフトウェアやファイルをダウンロードする | |

| ルートキット | パソコンやサーバーなどに侵入した後に長期間潜伏して管理者権限などを窃取する | |

| 暗号化・脅迫・破壊 | ランサムウェア | ファイルやコンピューターを使用できない状態にして元に戻すことと引き換えに身代金を要求する |

| ワイパー | ファイルの上書きやデータ、メモリの破損などを行い、データを使用不可にする | |

| スケアウェア | ユーザーの不安を煽り、情報の窃取や不正なソフトウェアのダウンロードなどを促す | |

| その他のマルウェア | スパイウェア | ユーザーに気付かれないようにコンピューターに不正侵入して、個人情報などを収集し外部に送信する |

| ファイルレスマルウェア | 通常のウイルス対策ソフトでは検出が難しい手口を使いパソコンに標準で組み込まれているソフトウェアやツールに潜伏して攻撃する | |

次の章からは、マルウェアごとの特徴や感染経路、感染事例を詳しく解説していきます。

どのようなマルウェアがあり、どのような対策が必要なのか理解するためにも、ぜひチェックしてみましょう。

【新しいマルウェアはどんどん登場している】

ここで紹介するのは代表的なマルウェアで、毎年新しいマルウェアが登場しています。

とくに昨今は生成AIを活用して、マルウェアが容易に生成できるようになりました。

今後も新しいマルウェアはどんどん登場すると予測されるため、常に新しい情報を確認することが大切です。

2.マルウェアの種類1:ウイルス

| マルウェアの種類 | ウイルス |

|---|---|

| 自己増殖 | ◯ |

| 寄生先 | ◯ |

| 特徴 | 宿主がないと感染拡大ができない |

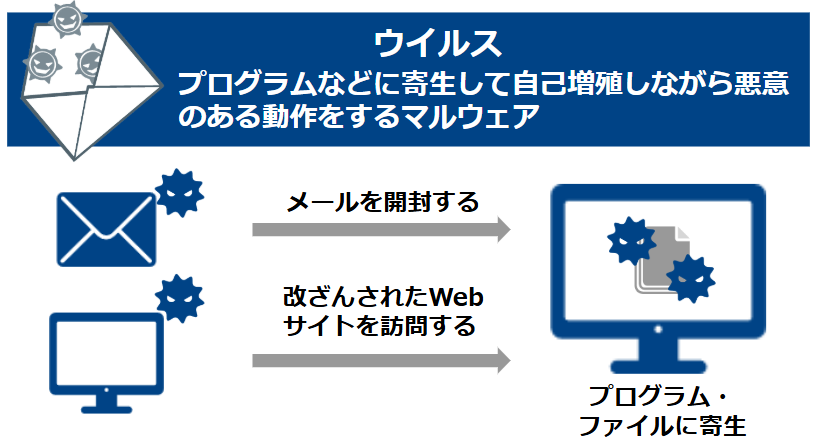

1つ目は、ウイルスです。

ウイルスとは、プログラムなどに寄生して自己増殖しながら悪意のある動作をするマルウェアのことです。

ウイルスに感染すると情報漏えいやデータの破損、感染機器の機能の低下などを招きます。

ここでは、ウイルスの特徴や感染経路、事例をご紹介します。

【マルウェアをまとめて「ウイルス」と呼ぶことがある】

コンピューターウイルスには、広義の意味と狭義の意味があります。

広義の意味ではマルウェア=ウイルスと呼ぶことがありますが、この記事では狭義の意味で「マルウェアの1分類を指す言葉」として使用しています。

2-1.特徴

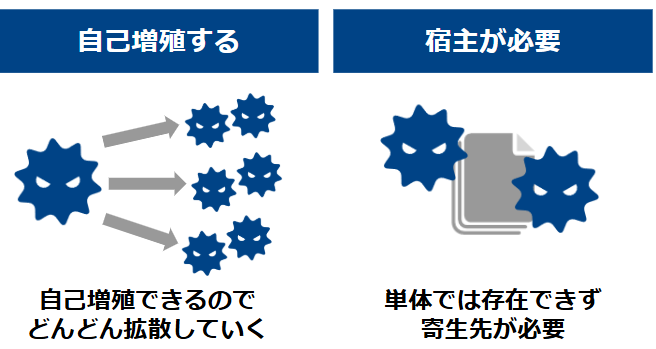

ウイルスには、大きな特徴が2つあります。

1つ目は、自己増殖できることです。人間が病気になるときの「ウイルス」と同様に、感染対象を見つけて感染すると自動的に増殖します。

例えば、ウイルスが添付されたメールを開封してしまうとウイルスが増殖して、他のパソコンやサーバーへと感染して被害が拡大していくのです。

そのため、一度ウイルスに感染すると、ウイルス被害が蔓延していく傾向があります。

2つ目は、ウイルスの自己増殖には宿主が必要なところです。ウイルスは単体では存在できず、寄生するプログラムやファイルがないと増やせません。

ウイルスは寄生対象により、下記のような種類があります。

| ウイルスの種類 | 概要 |

|---|---|

| ファイル感染型 |

|

| ブートセクタ感染型 |

|

| マクロ感染型 |

|

| 複合感染型 |

|

ウイルスは、ファイルやブートセクタ(ハードディスクなどの補助記憶装置上にある起動情報を保存する部分)など様々な場所に潜みます。

風邪のウイルスを寄せ付けないよう予防をするように、マルウェアのウイルスでも侵入を許さないよう絶えずチェックすることが重要です。

2-2.感染経路

ウイルスの感染経路は多岐にわたりますが、主な経路は下記のとおりです。

【ウイルスの主な感染経路】

- ウイルスを添付したメールを開封する

- ウイルスに感染するように改ざんされたWebサイトにアクセスする

- ネットワークや周辺機器の脆弱性を利用して侵入される

- ウイルスに感染している外部記憶メディアを使用する

ウイルスは、メールの送受信やネットワークの脆弱性を悪用して、寄生するパソコンに侵入します。

ファイルやプログラムなど寄生対象が決まれば、そこを軸に自己増殖を繰り返して感染を拡大していきます。

また、ウイルスは情報漏えいやファイル、プログラムの破損など重大な被害を与えるケースばかりではありません。

何となく動作が重くなる、ファイル容量が減ったなどウイルスが原因だと気付きにくいケースもあるので注意が必要です。

2-3.感染事例

A社では社外から持ち込んだ私物のUSBをパソコンに接続するたびに不審な通信が発生し、セキュリティソフトに検知される事象が繰り返し起きました。

USB内のファイルを調査したところ、攻撃用だと考えられるショートカットファイルと、不審なコマンドが書かれたファイルなどが存在していました。

ウイルスは「リムーバブルディスク」名義の隠しフォルダと、アイコンが偽装されたショートカットファイルに潜り込んでいたため、使用前に気付きませんでした。

USBを接続したパソコンにはウイルスの感染が確認されなかったものの、USBがウイルスに汚染されていたことは確かでした。

外部記憶メディアを使用してウイルスの感染拡大を狙った、悪質な事例だと言えるでしょう。

3.マルウェアの種類2:ワーム

| マルウェアの種類 | ワーム |

|---|---|

| 自己増殖 | ◯ |

| 寄生先 | × |

| 特徴 | 感染拡大力が強く短期間で被害が拡大しやすい |

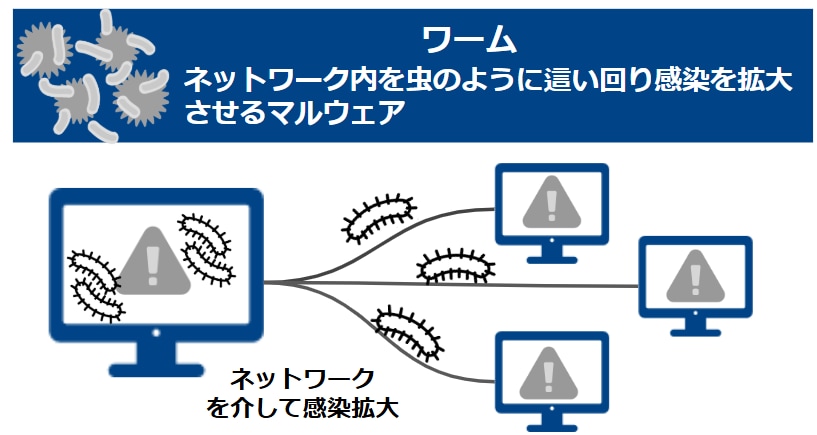

2つ目の種類は、ワームです。

ワームとは、ネットワークを介して感染を拡大させるマルウェアです。ワームには「虫」という意味があり、ネットワーク内を虫のように這い回る特性から「ワーム」と名付けられました。

感染すると情報の窃取やパソコンなどの停止、パソコンの乗っ取りなどさまざまな被害を引き起こします。

ここでは、ワームの特徴や感染経路、感染事例をご紹介します。

3-1.特徴

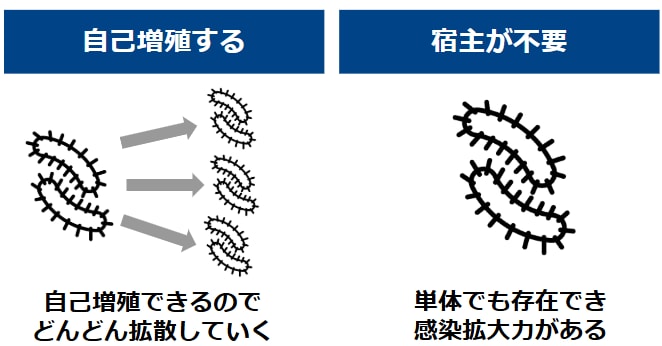

ワームには、大きな特徴が2つあります。

1つ目は、ウイルスと同じように、自己増殖ができることです。

ネットワーク接続できるサーバーやパソコンに入り込み、自己増殖をしながらネットワーク内を這い回るので被害が急拡大します。

2つ目は、宿主が不要なところです。

ウイルスは単体では存在できませんが、ワームは宿主が不要です。

感染拡大に必要な条件が少なく、ファイルやプログラムに寄生しなくても感染拡大ができます。

実際にワームの1種である「Conficker」は、ピーク時に世界中で1,000万台以上が感染しました。

ワームは自己増殖と宿主が不要の2つの条件を備えているので、他のマルウェアよりも感染力が強い傾向があります。

3-2.感染経路

ワームの主な感染経路は、下記のとおりです。

【ワームの主な感染経路】

- ウイルスを添付したメールを開封する

- ウイルスに感染するように改ざんされたWebサイトにアクセスする

- ネットワークや周辺機器の脆弱性を利用して侵入される

- ウイルスに感染している外部記憶メディアや共有フォルダなどを使用する

「2.マルウェアの種類1:ウイルス」との感染経路に大きな差はありませんが、複数人で共有しているフォルダ経由で感染すると、一気に感染が拡大するリスクがあります。

例えば、ワームとランサムウェアの双方の性質を持つ「WannaCry」は、Windowsネットワークの脆弱性を狙い、感染拡大します。

また、ワームの1種である「Emotet」は、不審メールに添付されたファイルの開封、URLのクリックにより、感染拡大を狙います。

このように、ワームの種類により感染経路は異なりますが、感染経路自体は、ウイルスとほぼ同じだと言えるでしょう。

3-3.感染事例

B社では組織内のネットワーク負荷が高くなり原因を調査したところ、複数のサーバーとパソコンでワーム感染が確認されました。

調査を進めると、セキュリティ対策ソフトを更新するまで、社内のサーバーとパソコンの約300台に感染を繰り返したことが分かりました。

ワームの感染経路となったのは、外部持ち出し用のパソコンです。

組織外でグローバルIPアドレスを付与してインターネット接続をするときに総当たり攻撃を受け、管理者権限を持つアカウントを窃取されてパソコン内に侵入されました。

その後に組織内のVPN経由でネットワーク接続したときに、ワームの自己増殖によってサーバーやパソコンに感染が拡大したのです。

ワームならではの感染力の高さでネットワークを悪用して、感染が拡大した事例だと言えます。

4.マルウェアの種類3:トロイの木馬

| マルウェアの種類 | トロイの木馬 |

|---|---|

| 自己増殖 | × |

| 寄生先 | × |

| 特徴 | 気付かれないように潜伏して悪意のある行動をする |

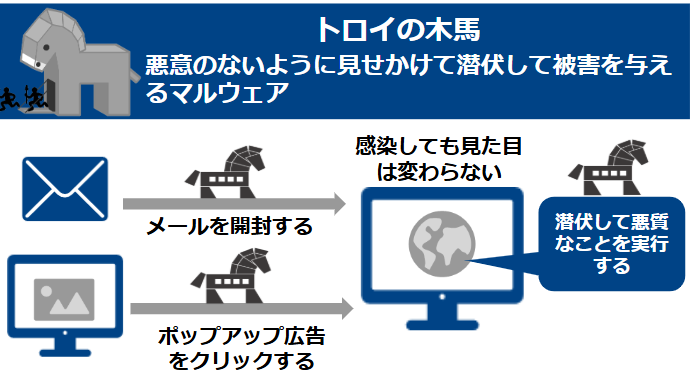

3つ目は、トロイの木馬です。

トロイの木馬は、無害なプログラムを装ってパソコンやサーバーなどに潜伏し、さまざまな悪意のある行動をするマルウェアです。

トロイの木馬という名称は、ギリシャ神話の「トロイの木馬」が由来です。神話では、巨大な木馬の中にギリシャ兵を忍ばせ、トロイ城の内部に侵入しました。

マルウェアのトロイの木馬もギリシャ神話のように、無害なファイルや画像、プログラムだと油断させて、パソコン内に侵入する特徴があります。

また、トロイの木馬はウイルスやワームと異なり、自己増殖をしません。そのため、トロイの木馬の悪質な行動が表面化しにくく、気付かない間に感染しているケースも見受けられます。

トロイの木馬は感染後の挙動や及ぼす影響により、下記に分かれています。

| 種類 | 概要 |

|---|---|

| バックドア | ファイルをダウンロードすると同時に、悪意のある第三者が出入りできる裏口を設置する |

| ボット | パソコン内に侵入して複数台のパソコンをまとめて遠隔操作する |

| RAT | パソコン内に侵入して1対1で遠隔操作する |

| キーロガー | パソコンなどにプログラムをダウンロードしてキーボードの操作履歴や画面キャプチャなどを外部に送信する |

| ダウンローダー | 気付かれないように悪意のあるソフトウェアやファイルをダウンロードする |

| ルートキット | パソコンやサーバーなどに侵入した後に長期間潜伏して管理者権限などを窃取する |

上記は、単体でも危険なマルウェアが多いですが、「4-6.ルートキット」のように、「4-1.バックドア」や「4-4.キーロガー」といった、複数のトロイの木馬のマルウェアが合体したような恐ろしいものもあります。

被害に遭わないためにも、全ての種類をしっかり把握しておきましょう。

4-1.バックドア

バックドアは、その名の通り第三者の侵入口(バックドア)を設置する悪質なマルウェアです。

ここでは、バックドアの特徴や感染事例をご紹介します。

4-1-1.特徴

バックドアは、無害なソフトウェアやファイルだと見せかけたものをダウンロードするのと同時に、悪意のある第三者が出入りできる侵入口を設置するマルウェアです。

バックドアは設置するだけでは何も起こりませんが、悪意のある第三者が継続的に侵入を繰り返すことで下記のような被害に遭う可能性があります。

【バックドアの被害例】

- パソコンやサーバー内の情報が漏えいする

- パソコンやサーバー内の情報を窃取される

- バックドアが設置されたパソコンが遠隔操作される

- サイバー攻撃の踏み台にされる

- 通信が妨害される

バックドアが設置されてしまうと第三者がいつでも侵入できるため、必要な情報を盗んだり、通信妨害されたりとさまざまな被害を引き起こすリスクがあるでしょう。

4-1-2.感染経路

バックドアの主な感染経路は、下記のとおりです。

【バックドアの主な感染経路】

- 不正なファイルやURLを添付したメールを開封する

- Webサイトから不正なファイルやプログラムをダウンロードする

- 既にバックドアが組み込まれているソフトウェアやプログラムを購入する

例えば、悪意のあるファイルだと気付かずにメールに添付されたファイルをダウンロードすると、パソコン内に裏口が設置されます。

設置された裏口を利用して第三者が継続的に情報を窃取して、他のサイバー攻撃に悪意するなどの手口が考えられるでしょう。

4-1-3.感染事例

独立行政法人Cは、事務所のサーバーが第三者による不正アクセスを受けていました。

調査をするとサーバーにバックドアが設置されており、セミナー参加者などの個人情報が流出した可能性があることが分かりました。

バックドアは設置されているのか確認することが難しく、不正アクセスを機に発見されました。

他にも、バックドアがサイバー攻撃に利用された事例などもあり、知らぬ間に被害が拡大しているケースも見受けられます。

4-2.ボット

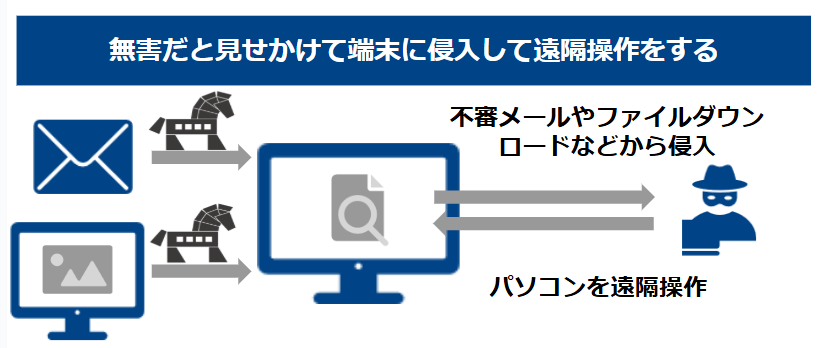

ボットは、無害なソフトウェアやファイルだと見せかけたダウンロードによりパソコン内に入り込み、端末を遠隔操作するマルウェアです。

ここでは、ボットの特徴や感染事例をご紹介します。

4-2-1.特徴

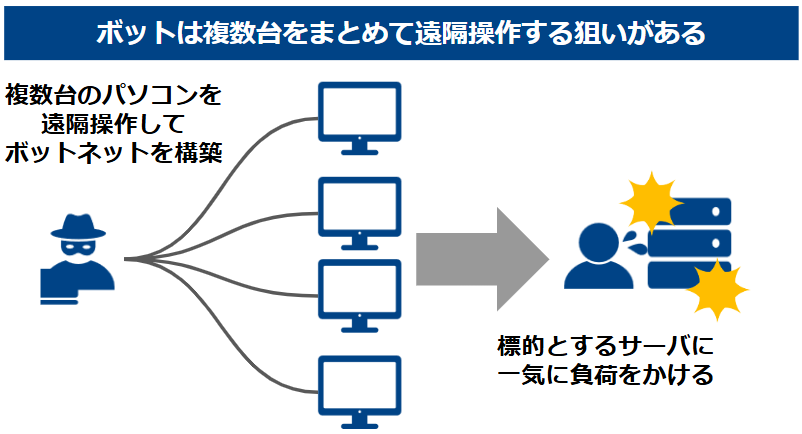

ボットの最大の特徴は、感染した多くの端末を一斉操作できる点です。

ボットに侵された複数の端末と感染端末を一斉管理するサーバーをセットにした「ボットネット」を構築して、サーバーからの命令で感染した端末をまとめて遠隔操作します。

昨今耳にする機会が増えている「DDoS攻撃」は、ボットネットを悪用しています。

DDoS攻撃とは、Webサイトやサーバーに意図的に大量のデータ送信、アクセスを行い、過剰な負荷をかけるサイバー攻撃のことです。

ボットに侵された複数の端末に攻撃命令を出して、標的となるサーバーなどに過剰な負荷をかけてシステムダウンなどを狙うのです。

このように、ボットに感染すると、マルウェアの感染拡大やDDoS攻撃(Webサイトやサーバーに過剰な負荷をかけるサイバー攻撃)などの犯罪に加担するリスクがあるので注意が必要です。

【ボットの被害例】

- 知らぬ間にDDoS攻撃(Webサイトやサーバーに過剰な負荷をかけるサイバー攻撃)に加担してしまう

- 迷惑メールの送信元に設定される

- マルウェアの感染拡大調査などに悪用されてしまう

- 遠隔操作により悪意のある広告や画像を表示されてしまう

4-2-2.感染経路

ボットの主な感染経路は、下記のとおりです。

【ボットの主な感染経路】

- 不正なファイルやURLを添付したメールを開封する

- Webサイトから不正なファイルやプログラムをダウンロードする

- 改ざんされたWebサイトにアクセスして知らぬ間にファイルやプログラムをダウンロードする

- ボットが仕込まれたアプリをダウンロードする

- 無線LANルーターなどの機器の脆弱性を悪用される

ボットを悪用したい第三者は、できる限り大きなボットネットを効率よく構築したい意向があるので、不特定多数に感染機会を与えるメールや改ざんされたWebサイトなどを悪用する傾向があります。

4-2-3.感染事例

航空会社D社は社内外をつなぐネットワークシステム機器がサイバー攻撃に遭い、飛行機の欠航や遅延を余儀なくされました。

調査では、D社のシステムに大量データ送信を行い負荷をかけるDDoS攻撃が行われたと考えられています。

ウイルスの被害は出ておらず、障害原因のネットワーク機器を遮断するなどの対処を進めた結果、復旧することができました。

このDDoS攻撃の裏にもボットネットは存在すると考えられるので、ボットに感染すると深刻な被害に加担してしまう可能性があります。

また、昨今は無線LANルーターのボット感染が増えています。

ボットに感染したルーターは、DDoS攻撃の踏み台に使われる可能性があるので注意が必要です。

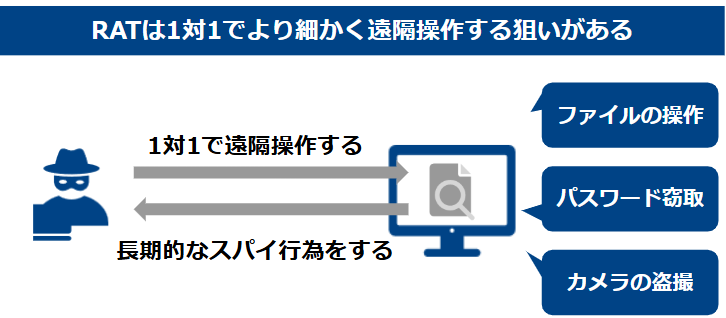

4-3.RAT

RATは、ボットと同じく端末の遠隔操作を主な目的としたマルウェアです。

ボットとの違いや特徴、感染事例などをまとめてご紹介します。

4-3-1.特徴

RATは、感染したパソコンやサーバーと操作ツールを1対1で個別接続するところが大きな特徴です。

ボットは複数台のパソコンをまとめて遠隔操作をすることを重視しますが、RATは1台のパソコンを細かく遠隔操作します。

| トロイの木馬の種類 | ボット | RAT |

|---|---|---|

| 遠隔操作の対象 | 基本的にボットネットを構築して多数を一斉操作する | 1対1の個別で操作する |

| 傾向 | 複数台をまとめて遠隔操作をして負荷をかける「DDoS攻撃」などに使われやすい | 長期的なスパイ行為をして必要な情報を窃取する |

個別のパソコンに対してファイルの操作やWebカメラでの盗撮、パスワードの窃取など多様な指令を出せます。

細かい遠隔操作ができるため、長期的に潜伏してスパイ行為を行い、他の犯罪につなげるケースも見受けられます。

【RATの被害例】

- 盗撮や盗聴をして情報を悪用される

- パスワードなど端末内の情報を窃取される

- サイバー攻撃の踏み台にされる

4-3-2.感染経路

RATの主な感染経路は、下記のとおりです。

【RATの主な感染経路】

- 不正なファイルやURLを添付したメールを送開封する

- Webサイトから不正なファイルやプログラムをダウンロードする

- 改ざんされたWebサイトにアクセスして知らぬ間にファイルやプログラムをダウンロードする

- 外部記憶メディアを介して感染する

RATは1台の端末の情報を細かく操作、窃取できるため、あらかじめ遠隔操作の対象となる標的を決めてRATの感染を試みるケースも見受けられます。

4-3-3.感染事例

暗号資産取引所のE社はサイバー攻撃を受け、約580億円分の仮想通貨が流出する事態に陥りました。

サイバー攻撃の原因を調査すると、従業員の端末のフィッシングメールからマルウェアに感染したことが分かりました。

検出されたマルウェアは、RATと「4-2.ボット」の2種類です。

E社のネットワークに不正アクセスをした後に遠隔操作で通信傍受を行い、仮想通貨の流出に必要な秘密鍵などを窃取しました。

窃取した秘密鍵などを使用して、仮想通貨を不正送金したと考えられています。

4-4.キーロガー

キーロガーとは、本来キーボードのタイピングやスマートフォンのタッチ操作などを記録するソフトウェア、ハードウェアのことです。

ただし、近年キーロガーはその性能を逆手にとり、キーボードの情報を攻撃者に送信するマルウェアとして、広く知られることとなりました。

キーロガーには、主に下記の2つの種類があります。

| キーロガーの種類 | 概要 |

|---|---|

| ソフトウェア型キーロガー | パソコンやサーバーなどにインストールされて情報を窃取する |

| ハードウェア型キーロガー | パソコンにUSBを取り付けるなど物理的な方法で情報を窃取する |

ここでは、キーロガーの特徴や感染事例などをご紹介します。

4-4-1.特徴

マルウェアのキーロガーは、対象のパソコンなどにプログラムをダウンロードして、下記のような情報を攻撃者に送信する点が特徴です。

【キーロガーの機能例】

- キーボードの監視:キーボード入力の履歴を残すことができID・パスワード、クレジットカード情報などを盗取する

- 画面キャプチャ:ディスプレイに表示された画面を自動的にキャプチャとして保存して情報を盗取する

キーボードの動きやディスプレイのスクリーンショットから、認証情報や機密情報などを盗み悪用する傾向があります。

【キーロガーの被害例】

- 認証情報や機密情報などを盗み悪用する

- クレジットカードなどの情報を盗み不正送金する

例えば、社内のパソコンに知らぬ間にキーロガーがダウンロードされてしまうと、顧客情報や認証情報などが自動的に攻撃者に送信されて、情報漏えいにつながる可能性があるでしょう。

4-4-2.感染経路

キーロガーの主な感染経路は、下記のとおりです。

| 主な感染経路 | 概要 |

|---|---|

| ソフトウェア型キーロガー |

|

| ハードウェア型キーロガー |

|

キーロガーは他のマルウェアと組み合わせて使用することもあり、キーロガーで必要な情報を盗んだ後にマルウェアの感染拡大を進めることも考えられます。

4-4-3.感染事例

オーストラリアの小売店では、ハッカー集団が店舗のPOS端末にキーロガーを仕込み、顧客のクレジットカード情報を遠隔で収集する事態が起きました。

小売店のネットワーク設定は出荷当時のままで、取引情報を暗号化していなかったので容易に情報を盗める状態でした。

同様の手口で顧客のクレジットカード情報を盗み、悪用されてしまった事例もあります。

4-5.ダウンローダー

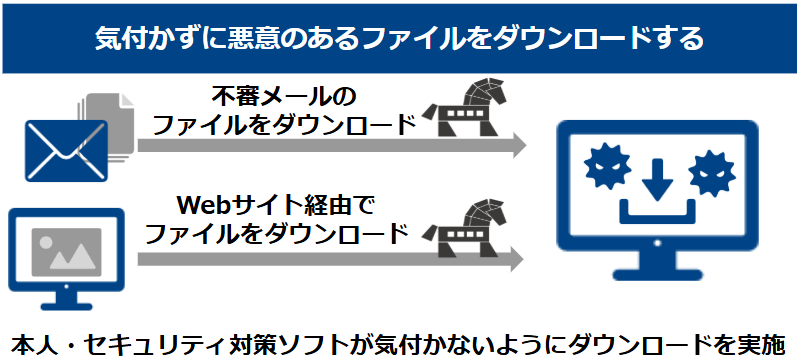

ダウンローダーは、ユーザーに気付かれないように悪意のあるソフトウェアやファイルをダウンロードするプログラムです。

ここでは、ダウンローダーの特徴や感染事例をご紹介します。

4-5-1.特徴

ダウンローダーはウイルス対策ソフトなどで検出されないための細工をしているケースが多く、感染してもなかなか気付けないところが特徴です。

【ダウンロ-ダーの細工の例】

- コードを暗号化する

- ExcelやWordのファイルなどにマクロを組み込む

- ファイルを分割して数回に分けてダウンロードする

ダウンローダーを仕込んだメールを送信して、受信者が何気なくファイルを開封すると悪意のあるファイルのダウンロードが開始されます。

ダウンローダーによってはランサムウェアや他のマルウェアと連携して、短期間で被害を拡大するケースもあるので注意が必要です。

メール受信者からは見えないところで悪意のあるファイルのダウンロードが完了し、端末内でマルウェア感染が拡大していきます。

【ダウンローダーの被害例】

- ウイルス対策ソフトを回避してマルウェアをダウンロードする

- 知らぬ間に潜伏してマルウェア被害を拡大させる

- 悪意のあるソフトウェアやファイルのダウンロードにより端末のパフォーマンスが低下する

4-5-2.感染経路

ダウンローダーの主な感染経路は、下記のとおりです。

【ダウンローダーの主な感染経路】

- 不正なファイルやURLを添付したメールを開封する

- Webサイトから不正なファイルやプログラムをダウンロードする

- ExcelやWordに埋め込まれたマクロを実行する

- 偽のソフトウェアアップデートを実行する

ダウンローダーは、メールの添付ファイルや偽のソフトウェアのアップデート実行などが主な感染経路です。

ウイルス対策ソフトでは防げないケースもあり、感染の早期発見が難しい傾向があります。

4-5-3.感染事例

情報窃取型のマルウェア「Dridex」には、ダウンローダーが搭載されています。

「Dridex」はマクロを含むExcelファイルを添付したメールを大量送信する手口を使っています。

実際にある組織を装った請求書関連のメールなので、何気なく開封してしまう可能性があるでしょう。

メールを開封するとダウンローダーが作動して、マルウェアに感染してしまいます。

メールと併せてDridexマルウェアを設置した改ざんWebサイトも多数用意しており、感染拡大を狙っていました。

このように、ダウンローダーはマルウェアのダウンロードを促進するために活用されるので、注意が必要です。

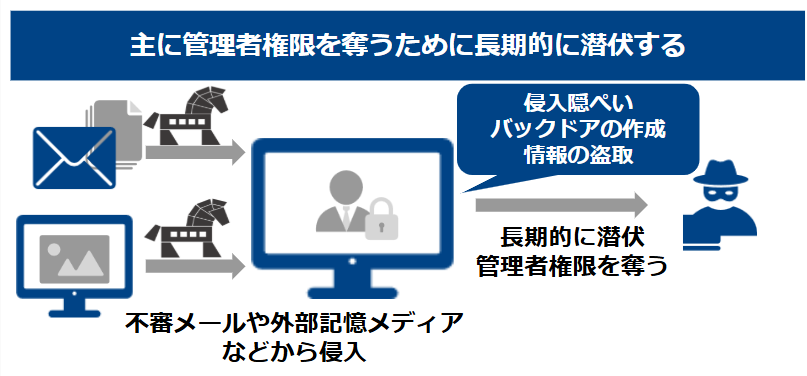

4-6.ルートキット

ルートキットはパソコンやサーバーなどに侵入した後に長期間潜伏して、管理者権限などを窃取するツールです。

トロイの木馬の実行時に使われるパッケージで、「4-1.バックドア」や「4-4.キーロガー」、不正侵入を隠ぺいする機能など様々な機能が備わっています。

ルートキットに感染すると知らぬ前に権限を乗っ取るように仕組まれる可能性があり、ウイルス対策ソフトに「ルートキット検査」機能が設けられるほど恐れられています。

ここでは、ルートキットの特徴や感染経路をご紹介します。

4-6-1.特徴

ルートキットは悪意を与える領域によって、主に下記の4種類に分かれています。

| ルートキットの種類 | 概要 |

|---|---|

| カーネルモード |

|

| ユーザーモード |

|

| ファームウェア |

|

| ハイパーバイザー |

|

基本的には管理者権限を奪い、感染対象のパソコンやサーバーの情報を盗み続けることが目的です。

場合によっては、他のサイバー攻撃の踏み台にしてハッカーが攻撃しやすい環境を作るために使用することもあります。

【ルートキットの被害例】

- 管理者権限が奪われる

- パソコンやサーバー内の情報を窃取される

- Webサイトの改ざんにより他者のマルウェア感染に加担してしまう

- サイバー攻撃に加担してしまう

4-6-2.感染経路

ルートキットの主な感染経路は、下記のとおりです。

【ルートキットの主な感染経路】

- 不正なファイルやURLを添付したメールを開封する

- Webサイトから不正なファイルやプログラムをダウンロードする

- 外部記憶メディア経由で感染する

- 改ざんされたWebサイトにアクセスする

ルートキットはパソコンやサーバーに長期間潜伏して管理者権限を奪うために、脆弱性のあるシステムやソフトウェアを狙い、ダウンロードを試みる傾向があります。

4-6-3.感染事例

海外で市販されていた安価なスマートフォンに、ユーザーの通話履歴や個人データを海外のサーバーに無断で送信するアプリが組み込まれていたことが分かりました。

調査を進めると、該当のスマートフォンには、ルートキットが仕込まれていたことが分かりました。

ルートキットに含まれる「4-1.バックドア」で、不正なアプリのインストールに成功した形跡もあったようです。

海外では現在も新たなルートキットの開発を進める動きがあり、今後もルートキットには注意が必要だと言えるでしょう。

5. マルウェアの種類4:暗号化・脅迫・破壊

| マルウェアの種類 | 暗号化・脅迫・破壊 |

|---|---|

| 自己増殖 | タイプによる |

| 寄生先 | タイプによる |

| 特徴 | 感染したパソコンのファイルを破壊する、暗号化するなど大きなダメージを目的にしている |

4つ目の種類は、感染したパソコンのファイルを破壊する、暗号化するなどのダメージを目的としたマルウェアです。

暗号化・脅迫・破壊のマルウェアには主に下記の種類がありますが、他のマルウェアよりも被害が深刻化する傾向があります。

| マルウェアの種類 | 概要 |

|---|---|

| ランサムウェア | ファイルやコンピューターを使用できない状態にして元に戻すことと引き換えに身代金を要求する |

| ワイパー | ファイルの上書きやデータ、メモリの破損などを行い、データを使用不可にする |

| スケアウェア | ユーザーの不安を煽り、情報の窃取や不正なソフトウェアのダウンロードなどを促す |

ここでは、暗号化・脅迫・破壊のマルウェアの種類と特徴をご紹介します。

マルウェアの脅威を把握するためにも、参考にしてみてください。

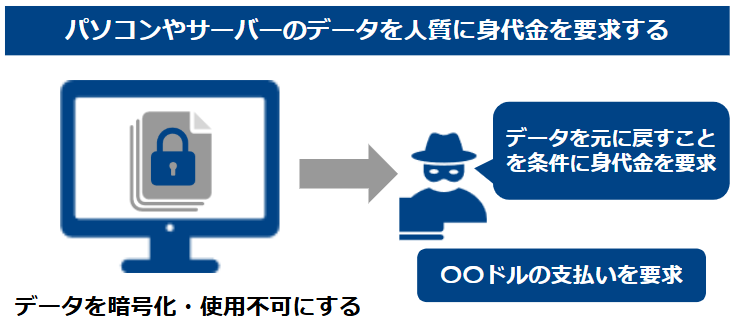

5-1.ランサムウェア

ランサムウェアは、パソコンやサーバーなどを使用できない状態にして元に戻すことを引き換えに、身代金を要求するマルウェアです。

「身代金」を意味する「ランサム(Ransom)」と「Software(ソフトウェア)」を組み合わせて「ランサムウェア」と名付けられました。

主な手法には、下記の2つがあります。

| ランサムウェアの主な手法 | 概要 |

|---|---|

| クリプトランサムウェア | パソコンやサーバー内のデータ、ファイルを暗号化する |

| ロッカーランサムウェア | パソコンやサーバーをロックして使用できない状態にする |

ここでは、ランサムウェアの特徴や感染事例をご紹介します。

5-1-1.特徴

ランサムウェアは、他のマルウェアと異なり身代金を要求する点が大きな特徴です。

下記のようにランサムウェアの攻撃は多様化しているので、感染すると大きなダメージを受ける可能性があるでしょう。

| 攻撃方法 | 概要 |

|---|---|

| 従来のランサムウェア | 「データを取り戻したい場合は、身代金を払え」と1回脅迫する |

| 二重恐喝型(暴露型) | 「データを取り戻したい場合身代金を払え」と1回脅迫後に、身代金を拒む場合はデータを公開すると2度目の脅迫をする |

| ノーウェアランサム | データの暗号化をしないで盗んだデータと引き換えに身代金を要求する |

従来のランサムウェアは「データを取り戻すなら身代金を払え」と1回脅迫する流れでしたが、昨今は確実に高額な資金を得るために二重恐喝する傾向があります。

また、必ずしもデータの暗号化が行われるわけではなく、データを盗んで人質にする「ノーウェアランサム」の手口も見受けられるようになりました。

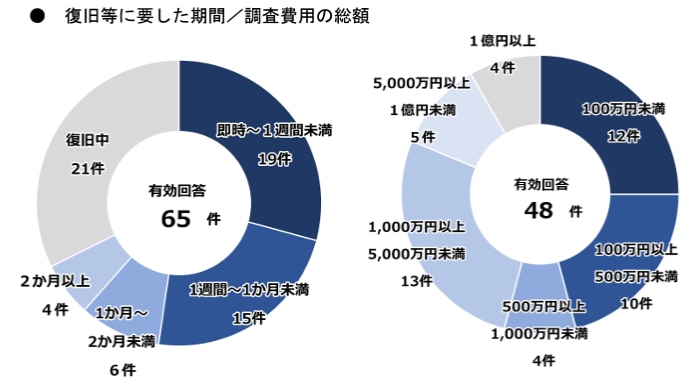

警察庁が公表している「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」をみると、ランサムウェアに感染した企業では、暗号資産やドルの対価要求を受けています。

データの復旧や調査も含めて、費用と時間を要していることが分かります。

5-1-2.感染経路

ランサムウェアの主な感染経路は、下記のとおりです。

【ランサムウェアの主な感染経路】

- VPN機器から侵入する

- リモートデスクトップから侵入する

- 不審メールを開封する

- 改ざんされたWebサイトを訪問して感染する

- 外部記憶メディアを介して感染する

- プリカーサーマルウェア(先駆けて感染して、感染を機に他のマルウェアを呼び寄せるマルウェア)を介して感染する

ランサムウェアは、VPN機器やリモートデスクトップ経由での感染が多い傾向があります。

機器の脆弱性をついて侵入したり、総当たり攻撃などで暗証情報を突破したりして侵入し、感染を拡大してきます。

▼ランサムウェアの感染経路については、下記の記事で詳しく解説しています。

「ランサムウェア 感染経路」

5-1-3.感染事例

出版事業などを手掛けるF社は、複数のサーバーにアクセスできない障害が起きました。

早急に調査をしたところ、特定のサービスを標的としたサーバーを中心にランサムウェアなどによるサイバー攻撃を受けていることが分かりました。

攻撃者はフィッシングなどの攻撃で社員アカウントの情報を窃取して、この情報をもとに社内ネットワークに侵入したと考えられています。

ランサムウェアの感染により社内外情報が漏えいし、数億円の身代金を要求されたと言われています。

また、身代金を払ったにもかかわらずデータは戻らず、匿名掲示板やSNSで盗んだ情報を拡散希望する行為も確認されました。

長期間の業務停止と情報漏えい、金銭的な負担を強いられた、ランサムウェアの脅威が分かる事例だと言えるでしょう。

5-2.ワイパー

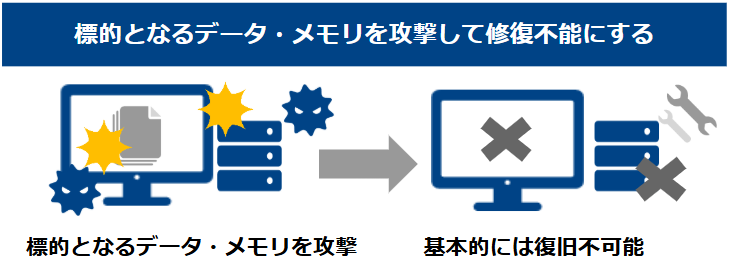

ワイパーは、ファイルの上書きやデータ、メモリの破損などを行い、データを使用不可にするマルウェアです。抹消するという意味の「Wipe」が語源になっています。

ここでは、ワイパーの特徴や感染事例をご紹介します。

5-2-1.特徴

ワイパーは、データの破壊を目的としている点が特徴です。

基本的には、一度破壊したデータやメモリは復旧できず、大きな被害をもたらします。

ワイパーの種類によってはランサムウェアのように身代金を要求するタイプが見つかっていますが、身代金を支払ってもデータが戻ることはありません。

データの破壊によるインパクトが大きいので、大規模なサイバー攻撃や組織、国などを標的にした場合に使われる傾向があります。

【ワイパーの被害例】

- データやファイルを破壊して事業継続を阻止される

- サイバー攻撃などの証拠を隠滅される

- サイバー攻撃の手段に使われる

5-2-2.感染経路

ワイパーは感染経路の特定が非常に難しく特定ができないケースがありますが、下記のような感染経路が考えられます。

【ワイパーの主な感染経路】

- 不正なファイルやURLを添付したメールを開封する

- Webサイトから不正なファイルやプログラムをダウンロードする

- 外部記憶メディアを介して感染する

ワイパーはあらかじめ標的を決めて、感染させるケースも見受けられます。

5-2-3.感染事例

ワイパーは2022年に、軍事攻撃の一環として悪用されています。

このときに使われたのは「HermeticWiper」と呼ばれるワイパーです。

複数の組織を標的に、データを破壊しシステムを動作不能にすることを狙いました。

この攻撃ではワイパーを拡散するために、同時にワームも使用していたことが分かっています。

このように、ワイパーは大きな組織を狙った手口として、使用される傾向があります。

5-3.スケアウェア

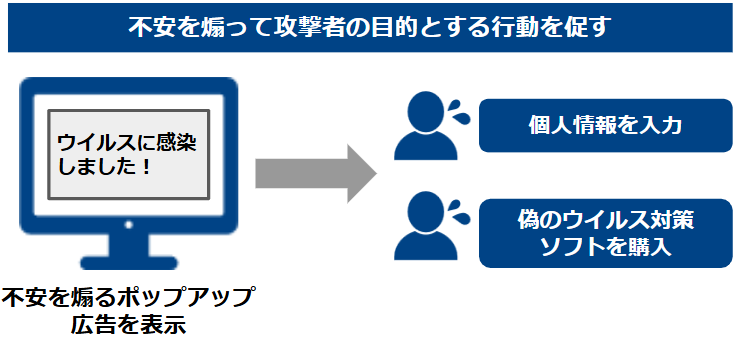

スケアウェアは、ユーザーの不安を煽り、情報の窃取や不正なソフトウェアのダウンロードなどを促すマルウェアです。

怖がらせるという意味の「scare」と「Software(ソフトウェア)」を組み合わせた造語が由来です。

ここでは、スケアウェアの特徴や感染事例をご紹介します。

5-3-1.特徴

スケアウェアは、偽りの警告などで不安を煽り、攻撃者が意図する行動を取らせるよう誘導する点が特徴です。

代表的な手法に、ポップアップ広告を使用したものがあります。

「あなたのパソコンはウイルスに感染しました」と恐怖を煽る偽りのメッセージを表示して、特定のソフトウェアをダウンロードさせようとします。

このときに個人情報を盗んだり、ソフトウェアの代金を請求したりして、攻撃者の目的を果たそうとするのです。

スケアウェアの要求により被害の程度は変わりますが、情報の窃取や他のマルウェアへの感染などが考えられます。

【スケアウェアの被害例】

- 個人情報を窃取される

- 不要なソフトウェアなどの代金を請求される

- 不要なソフトウェアのダウンロードにより他のマルウェアに感染する

5-3-2.感染経路

スケアウェアの主な感染経路は、下記のとおりです。

【スケアウェアの主な感染経路】

- 偽のポップアップ広告を表示する

- フィルタリングメールから偽のWebサイトに誘導する

スケアウェアはポップアップ表示や悪意のあるWebサイトを介して不安を煽り、攻撃者が目的とする行動を促すケースが一般的です。

「今すぐセキュリティソフトのダウンロードが必要です」など身に覚えのない要求にはすぐに対応せずに、スケアウェアを疑うようにしましょう。

5-3-3.感染事例

スケアウェアは、官公庁やカスタマーサポート、大手企業などを装い「ウイルスに感染している可能性がある」「今すぐ対応が必要」などの行動を迫る行為が確認されています。

昨今は「ALC Ransomware」と呼ばれる、新しいスケアウェアも登場しているので注意が必要です。

ランサムウェアのような振る舞いをして情報を暗号化していないにも関わらず暗号化したと偽り、金銭を要求します。

6. その他の知っておきたいマルウェア2つ

ここまで紹介してきたマルウェアに加えて、知っておきたいマルウェアを2つご紹介します。

| マルウェアの種類 | 概要 |

|---|---|

| スパイウェア | ユーザーに気付かれないようにコンピューターに不正侵入して、個人情報などを収集し外部に送信する |

| ファイルレスマルウェア | 通常のウイルス対策ソフトでは検出が難しい手口を使いパソコンに標準で組み込まれているソフトウェアやツールに潜伏して攻撃を行う |

どちらのマルウェアも感染すると大きな被害につながるので、事前に把握しておきましょう。

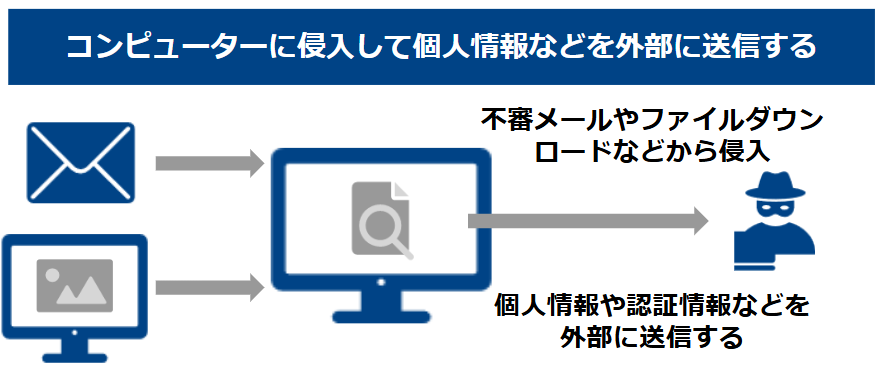

6-1.スパイウェア

スパイウェアとは、ユーザーに気付かれないようにコンピューターに侵入して、個人情報などを収集し外部に送信するマルウェアの相称です。

ここでは、スパイウェアの特徴や感染事例をご紹介します。

6-1-1.特徴

スパイウェアは「スパイ」という名称からも分かるように、ユーザーを監視して必要な情報を外部に持ち出すことを主な目的にしています。

スパイウェアは攻撃の手法によって、下記のような種類に分かれています。

| スパイウェアの種類 | 概要 |

|---|---|

| アドウェア | Webサイト閲覧中やパソコン操作中に自動で広告を表示させて操作を阻害、閲覧履歴を外部に送信する(※一部無害なアドウェアもあり) |

| ブラウザハイジャッカー | ユーザーのブラウザ設定を勝手に変更して有害サイトを表示させる、不正サイトから情報を外部に送信する |

例えば、悪意のあるアドウェアに感染すると、Webサイトの閲覧中にポップアップ広告を表示させます。

逐一広告を削除するために作業効率が落ちるのはもちろん、ユーザーのブラウザ履歴などを外部に送信するリスクがあります。

【スパイウェアの主な被害】

- 個人情報や認証情報などが漏えいする

- 作業パフォーマンスが低下する

- 別のマルウェア感染のための踏み台になる

場合によっては取得した情報や悪意のあるページの表示などから、他のマルウェア感染を狙うケースもあるので注意が必要です。

6-1-2.感染経路

スパイウェアの主な感染経路は、下記のとおりです。

【スパイウェアの主な感染経路】

- 不正なファイルやURLを添付したメールを開封する

- スパイウェアが埋め込まれたサイトにアクセスする

- 第三者による遠隔操作で仕込まれる

- 悪意のあるフリーソフトをダウンロードする

スパイウェアはメールの添付ファイルや不正サイトへのアクセスなどによりパソコンに侵入し、バックグラウンドで動作します。

そのため、気付かないうちに感染して、外部に情報送信されてしまうことも考えられます。

6-1-3.感染事例

スパイウェアはパソコンに限らず、スマートフォンやタブレットにも被害を与えています。

スパイウェアの1種「Exodus」はアプリストアで販売されているアプリの中に仕込まれており、感染が拡大しました。

「Exodus」はAndroid端末をほぼ乗っ取ることができ、音声や画像データ、連絡先などを外部に送信していました。

「Exodus」はAndroidだけでなくiOSでも確認されており、注意が必要だと考えられています。

6-2. ファイルレスマルウェア

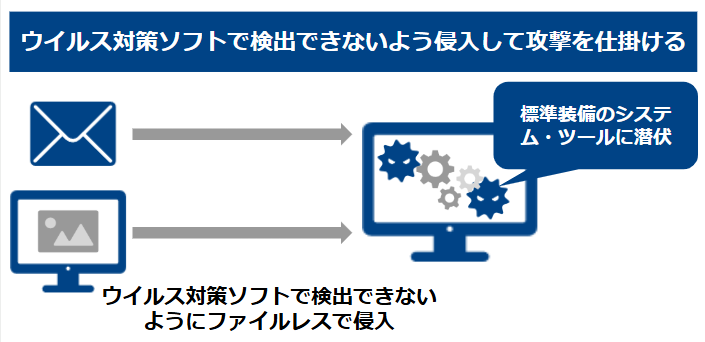

ファイルレスマルウェアは、通常のウイルス対策ソフトでは検出が難しい手口を使い、パソコンに標準で組み込まれているソフトウェアやツールに潜伏して攻撃を行う手口です。

実際にはファイルレスマルウェアと同時にランサムウェアやワームなども潜伏し、ウイルス対策ソフトで検出されないため、感染に気が付かないまま攻撃をされることが多いです。

ここでは、ファイルレスマルウェアの特徴や感染事例をご紹介します。

6-2-1.特徴

ファイルレスマルウェアには、下記の2つの特徴があります。

【ファイルレスマルウェアの特徴】

- マルウェアのファイルを持たない

- パソコンに標準で組み込まれているソフトウェアを使い攻撃する

1つ目は、マルウェアの定義ファイルを持たないことです。

従来のマルウェアは、マルウェアごとの特性などを記したファイルを持っていました。

セキュリティ対策ソフトはこのファイルの情報をもとに、マルウェアが侵入していないかを見極める仕組みになっているケースが多いです。

例えば、「キーロガーは~~の特徴がある」など識別できるファイルがあります。セキュリティ対策ソフトはこのファイルを照合して、キーロガーが侵入したかどうか判断します。

しかし、ファイルレスマルウェアはファイルを持っていないため、ウイルス対策ソフトでは検出が難しいです。

ウイルス対策ソフトを容易にくぐり抜け、パソコンに標準で組み込まれているソフトウェアやツールに潜伏します。

2つ目は、パソコンに標準で組み込まれているソフトウェアを使い攻撃することです。

ファイルレスマルウェアはパソコンに侵入後、元々windowsに組み込まれている「PowerShell(スクリプト言語やキャラクターユーザーインターフェイスの1つ)」や「Windows Management Instrumentation(WindowsのOSを管理する技術)」などを乗っ取り、悪意のある行動を拡大していきます。

【ファイルレスマルウェアの被害例】

- 遠隔操作での認証情報や個人情報の盗取

- 他のサイバー攻撃への踏み台になる

6-2-2.感染経路

ファイルレスマルウェアは検出が非常に難しいため感染経路の特定がしにくいですが、下記のような経路が考えられます。

【ファイルレスマルウェアの主な感染経路】

- 不正なファイルやURLを添付したメールを開封する

- 悪意のあるWebサイトにアクセスする

- 悪意のある広告をクリックする

悪意のある広告やファイル、Webサイト経由でターゲットとなるパソコンに侵入し、検出が難しい正規ツールを乗っ取り、攻撃を実施します。

6-2-3.感染事例

総合電機メーカーのG社は、サイバー攻撃を機に多くの機器がマルウェアに感染して情報漏えいの可能性がある事態に陥りました。

発端は、中国拠点内サーバーが脆弱性を突いたゼロデイ攻撃(脆弱性をついたサイバー攻撃のこと)を受けたことです。パターンファイルアップデート機能を悪用するかたちで、感染が拡大していきました。

その後、Windowsの「PowerShell」にファイルレスマルウェアが侵入し、感染が一層拡大します。

そして、日本のウイルス対策管理サーバーも同様の手口で、ファイルレスマルウェアを用いた攻撃が行われました。

攻撃者はサーバーを悪用して他の端末にも侵入し、情報漏えいの可能性がある事態に陥りました。

このように、ファイルレスマルウェアはサイバー攻撃を拡大する方法として悪用されるケースもあります。

7. マルウェア感染を防ぐにはあらゆる角度からの事前対策が重要

ここまで、マルウェアの種類を紹介してきました。

マルウェアは種類が多く、対策を怠ると、脆弱性やセキュリティ対策の不備をついて侵入を許してしまいます。

とくに「4.マルウェアの種類3:トロイの木馬」や「6-1.スパイウェア」など、気付かずに侵入する特性を持つものは、発覚したときには大きなトラブルに発展していることも考えられます。

感染事例を見ても分かるように一度マルウェアに感染すると信頼の低下や一定期間の業務停止、復旧への投資などさまざまなデメリットが起こります。

【マルウェアに感染するリスク】

- 周囲からの信頼を失う

- 一定期間業務停止に追い込まれる

- 復旧や調査に費用がかかる

- 個人情報漏えいなどが起きると損害賠償責任を問われる可能性がある

だからこそ、マルウェアに感染してから対策をするのではなく、感染しないための事前対策が欠かせません。

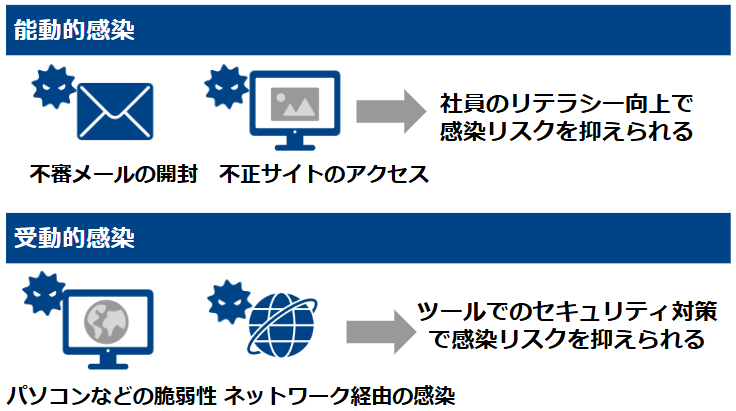

マルウェアの感染経路を大きく分けると「能動的感染」と「受動的感染」の2つです。

| 能動的感染 |

社員の不注意などアクティブな行動が原因となる感染 <例>

|

|---|---|

| 受動的感染 |

社員の行動に非がなくても起きる感染 <例>

|

この感染経路を意識して、マルウェアに感染させない対策を実施することが大切です。

次の章では、まず取り組みたい4つの対策をご紹介します。

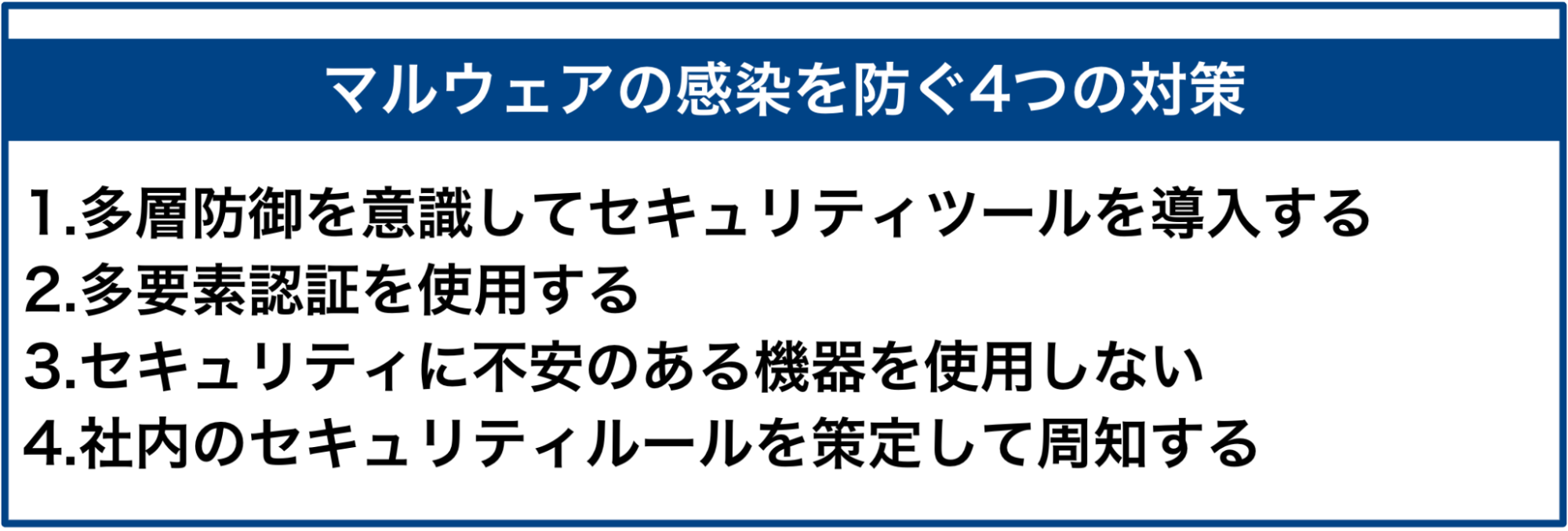

8. マルウェアの感染を防ぐ4つの対策

マルウェアの感染を防ぐ対策は多岐にわたりますが、ここではまず実施したい4つの対策をご紹介します。

この4つを網羅すると、能動的感染と受動的感染のどちらもカバーできるようになり、マルウェアの感染リスクを抑えられます。

マルウェア対策をするときにはまずこの4つを意識して、マルウェアを侵入させない環境を整えましょう。

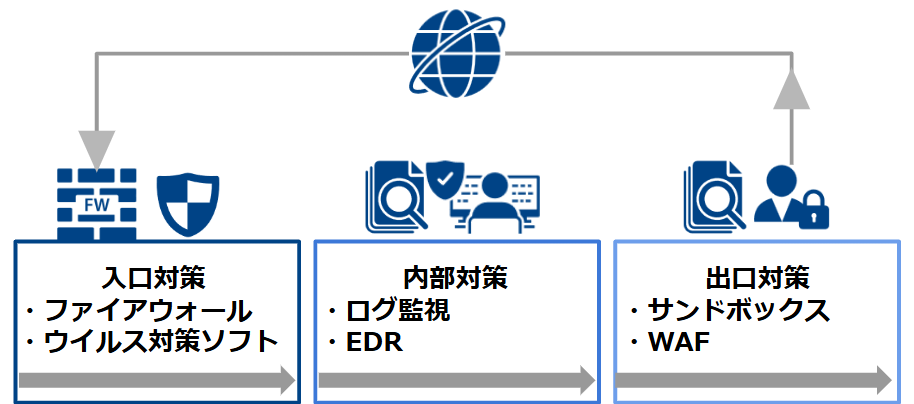

8-1. 多層防御を意識してセキュリティツールを導入する

1つ目は、多層防御を意識してセキュリティツールを導入することです。

マルウェアの種類を見ても分かるように、マルウェアの脅威は至るところに潜んでいます。

そのため、どこか1点をカバーしただけでは、脆弱性や隙を突かれてマルウェアの侵入を許してしまう可能性があります。

「入口」「内部」「出口」の各領域で防御層を作り、マルウェア感染のリスクを最小限に抑えることが重要です。

| 対策 | 概要 | 検討できるツール例 |

|---|---|---|

| 入口対策 | マルウェアを外部から侵入させない対策 |

|

| 内部対策 | マルウェアが侵入したときに被害を最小限に抑える対策 |

|

| 出口対策 | 情報漏えいを防ぐ対策 |

|

多層防御を検討するときは、自社のシステムを把握したうえで、セキュリティ対策の組み合わせ、優先順位を決めるようにしましょう。

例えば、現在外部環境との接続部分のセキュリティのみを重視している場合は、自社のシステムを把握したうえでまずは内部対策を検討します。

続いて、扱っている情報を踏まえて出口対策を検討すると、多層防御を導入しやすくなるでしょう。

8-2. 多要素認証を使用する

2つ目は、多要素認証を使用することです。

いくら多層防御などでセキュリティを強化しても、下記のような認証情報ではすぐに見破られてしまい、マルウェア感染のリスクがあるからです。

【マルウェアの感染を許してしまう認証情報例】

- 総当たり攻撃で突破できる簡単な文字列になっている

- 長期間同じIDやパスワードを使用していて漏えいしている可能性がある

- 複数人で認証情報を使い回している

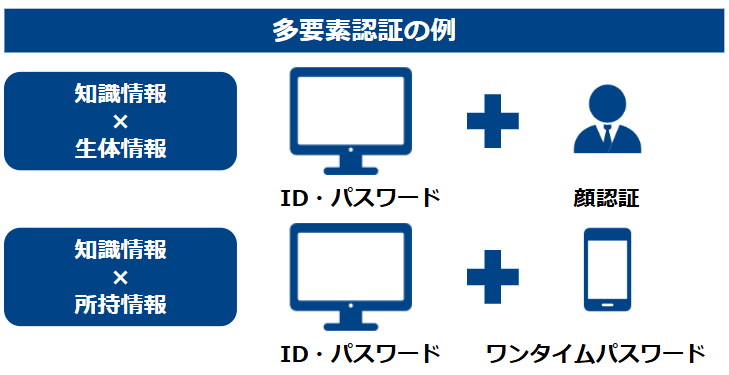

マルウェアに感染するリスクを抑えるためにも、「知識情報」「所持情報」「生体情報」の2つ以上を組み合わせる多要素認証を使用しましょう。

例えば、IDとパスワードだけでは、ランダムにパスワードを入力する総当たり攻撃でマルウェアの侵入を許してしまうリスクがあります。

IDやパスワードだけではなく、下記のように本人しか知り得ない情報を組み合わせることで認証情報を突破してマルウェアが侵入するリスクを抑えられるでしょう。

多要素認証は、主に下記の方法で導入できます。

【多要素認証を使用する主な方法】

- 使用しているシステム、OSなどに多要素認証機能がある場合はその機能を使用する

- 多要素認証が備わっていない場合は多要素認証ツールを導入する

多要素認証を導入するときは運用方法を決めて、事前に説明を行うなど社内に混乱が起きないよう配慮しましょう。

8-3. セキュリティに不安のある機器を使用しない

3つ目は、セキュリティに不安のある機器を使用しないことです。

ソフトウェアやOSなどの脆弱性は、マルウェア感染のリスクを高めるからです。

例えば、ウイルスはOSやプログラムの脆弱性を攻撃して、パソコン内に侵入する可能性があります。

いくらセキュリティ対策をしていても機器そのものにセキュリティの不安があると侵入を許してしまうため、下記のような機器は使用しないようにしましょう。

| 使用を避けたい機器の例 | |

|---|---|

| サポート切れのOS | 最新のマルウェアに対応できずに感染するリスクがある |

| 脆弱性が認められている機器 | 機器そのものに脆弱性があり感染するリスクがある |

| 購入元の分からない外部記憶メディア | 外部記憶メディアそのものに脆弱性がある場合や外部記憶メディアにマルウェアが仕込まれている場合がある |

使用している機器そのものに脆弱性があるか確認したいときは、機器の公式サイトにアクセスすると情報が掲載されている場合があります。

公式サイトに情報がない場合は、製造元などに問い合わせをして現在も安心して使えるのか確認するといいでしょう。

【使用中の機器は常に最新版を適用する】

使用中の機器は、常に最新のセキュリティが適用されている状態に保つことも欠かせません。

OSやプログラムなどのバージョンが古く、最新のセキュリティパッチ(セキュリティ上のバグや問題を修正する更新プログラム)が適用されていないと、最新のマルウェアの脅威に対応できません。

社内の機器を適切に管理して、マルウェアが感染する隙を作らないことが重要です。

8-4. 社内のセキュリティルールを策定して周知する

4つ目は、社内のセキュリティルールを策定して周知することです。

マルウェアは「プロセス」「人」「ツール」の三位一体の対策が重要で、どれか1つでも欠けていると感染するリスクがあります。

セキュリティツールを導入しても社内のセキュリティリテラシーが低ければ、マルウェア感染を十分に防ぐことが難しいでしょう。

そこで、自社のセキュリティの方針を明確にして細かくルールを策定しましょう。

| 策定したい項目 | ルールの例 |

|---|---|

| セキュリティに関する基本方針 |

|

| パスワードの設定・管理 |

|

| OSやソフトウェアのアップデート |

|

| 外部記憶メディアの扱い |

|

| 業務時のセキュリティ対策 |

|

| 在宅ワーク時のセキュリティ対策 |

|

| セキュリティ教育 |

|

| マルウェア感染時の対応 |

|

この中で最も重要なのは、信頼できる相談先を見つけておくことです。

マルウェアに感染してから頼れる専門家を探しても、対処が遅くなり被害が拡大します。

日頃から自社のセキュリティ状況を熟知しており、トラブル時に迅速に連携できる相談先と連携しておきましょう。

日々マルウェアも進化していくので、最新の脅威について理解しており日頃のセキュリティ対策に適切なアドバイスをもらうことも重要です。

また、ルールを策定して終わりではなく、企業内で実践することも意識してください。

定期的にセキュリティ対策を確認する場を設ける、セキュリティに関する教育の機会を設けるなど、人的ミスでマルウェアに感染しない環境を整えるようにしましょう。

9.まとめ

本記事では、マルウェアの種類を詳しく解説しました。

最後にこの記事の内容を簡単に振り返ってみましょう。

マルウェアの主な種類は下記のとおり

| マルウェアの種類 | |

|---|---|

| ウイルス | プログラムなどに寄生して自己増殖しながら悪意のある動作をする |

| ワーム | ネットワークを介して感染を拡大させる |

| トロイの木馬 | |

| バックドア | ファイルをダウンロードすると同時に、悪意のある第三者が出入りできる裏口を設置する |

| ボット | パソコン内に侵入して複数台のパソコンをまとめて遠隔操作する |

| RAT | パソコン内に侵入して1対1で遠隔操作する |

| キーロガー | パソコンなどにプログラムをダウンロードしてキーボードの操作履歴や画面キャプチャなどを外部に送信する |

| ダウンローダー | 気付かれないように悪意のあるソフトウェアやファイルをダウンロードする |

| ルートキット | パソコンやサーバーなどに侵入した後に長期間潜伏して管理者権限などを窃取する |

| 暗号化・脅迫・破壊 | |

| ランサムウェア | ファイルやコンピューターを使用できない状態にして元に戻すことと引き換えに身代金を要求する |

| ワイパー | ファイルの上書きやデータ、メモリの破損などを行い、データを使用不可にする |

| スケアウェア | ユーザーの不安を煽り、情報の窃取や不正なソフトウェアのダウンロードなどを促す |

| その他のマルウェア | |

| スパイウェア | ユーザーに気付かれないようにコンピューターに不正侵入して、個人情報などを収集し外部に送信する |

| ファイルレスマルウェア | 通常のウイルス対策ソフトでは検出が難しい手口を使いパソコンに標準で組み込まれているソフトウェアやツールに潜伏して攻撃を行う |

マルウェア感染を防ぐ対策は下記のとおり

- 多層防御を意識してセキュリティツールを導入する

- 多要素認証を使用する

- セキュリティに不安のある機器を使用しない

- 社内のセキュリティルールを策定して周知する

マルウェアは一度感染すると大きな被害を受けるので、感染する前の対策が欠かせません。

マルウェアの種類を理解して、適切な対策ができるようにしましょう。

あわせて読みたい記事

※本記事の内容は、2025年2月15日のデータを元に作成しています。

JP

JP