世界で急増している「OT」を狙った犯罪

コンピュータや情報通信技術の総称「IT」(Information Technology)は知っていても、「OT」(Operational Technology)については聞き覚えがない方も多いのではないでしょうか。OTとは、主に製造業の工場や社会インフラで利用されている、ハードウェアを最適に稼働させる制御・運用技術、制御系システムの総称です。代表例としてはPLC(Programmable Logic Controller)、DCS(Distributed Control System)などがあります。デジタル技術の進展に伴い、近年ではセンサー、カメラといった「IoT」(Internet of Things)や、タブレット端末なども活用されています。端的に説明すれば、ITがオフィスを中心に利用される技術とすれば、OTは製造業の工場を中心に利用される技術です。

昨今、製造業の工場や社会インフラの制御系システムを標的としたサイバー攻撃が多発しています。2019年、ノルウェーの世界的な規模のアルミニウム生産企業がランサムウェアの攻撃を受け、拠点のほとんどが一時的に操業を停止し、財務的被害は数十億円にのぼりました。翌年、2020年には、ドイツの医療関連企業がランサムウェアの被害を受け、多くのコンピュータが停止し、製造はもちろんのこと、病院の診療にまで影響が及び、さらに患者のデータが窃取され公開されるインシデントも発生しました。ほかにも、2021年にはアメリカの石油パイプライン企業がサイバー攻撃によりランサムウェアに感染し、すべてのパイプラインを一時停止し、アメリカの運輸省が燃料の輸送に関して、緊急措置の導入を宣言する事態にまで陥りました。

いずれも海外、大手企業のケースですが、実は日本国内でも中堅中小企業を狙ったサイバー被害が急増しているのをご存じでしょうか。とりわけ、大企業と比べてセキュリティ強度の劣る中堅中小企業にある工場の制御系システムはマルウェア、ランサムウェアといったサイバー攻撃の格好の標的となっており、ここを踏み台としてサプライチェーンである大企業が狙われるケースも少なくありません。

サイバー被害を受けた際の攻撃の種類(複数回答)

一例として中堅製造業A社の事例をご紹介します。A社では子会社が独自に構築した取引先との通信に利用していた、リモート接続機器の脆弱性を突かれて、サイバー攻撃の侵入を許します。さらに子会社のネットワーク経由で、A 社のネットワークにも侵入され、一部のサーバーやパソコンのデータが暗号化されるなどの攻撃を受けました。調査のためにシステムを遮断したことにより、取引先である大手B社全体の自動車生産(14工場 28 ライン)が停止。サプライチェーン全体へ影響が拡大しました。現在、内部情報の流出は確認されていませんが、B社グループ社員になりすました不審なメールが多数送信されていることが発覚しています。まぎれもなくA社は被害者ですが、結果的に加害者にもなってしまっているのです。

なぜ、OTが標的になってしまうのか

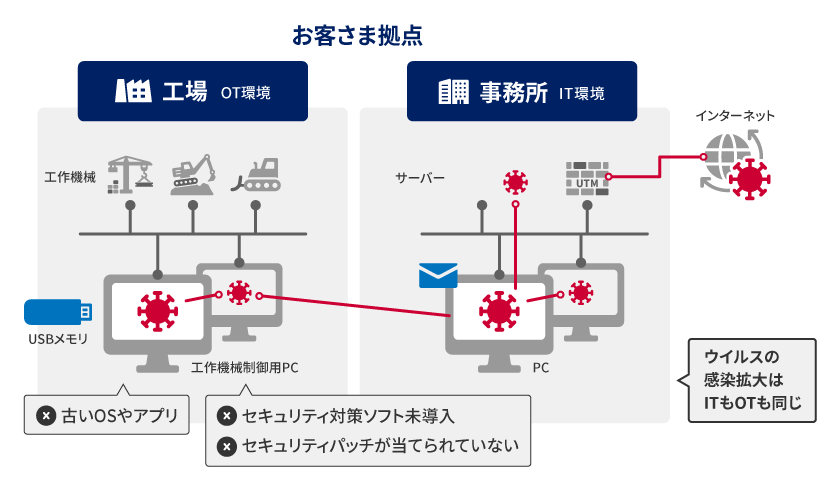

ITとOTは似て非なるものです。WindowsやLinuxなど、汎用的なソフトウェアを使用している点では共通しており、サイバー攻撃のリスクは変わりません。しかし、OTの制御系システムでは安定稼働を最優先するため、OSやアプリケーションといったソフトウェアが未更新、サポート切れによりセキュリティパッチがない、セキュリティ対策ソフトの導入やアップデートが未実施といった脆弱性を突かれ、サイバー攻撃に侵入されてしまいます。その背景には、OTの制御系システムはインターネットに常時接続されない環境で稼働していることが多く、パッチ適用やシステムのアップデートを頻繫に行えない事情があります。しかも、ITに比べてOTの制御系システムは更新サイクルが長いため、対策ソフトの動作に必要な要件を満たないといった理由も存在します。OTがサイバー攻撃に狙われやすい理由がおわかりいただけたでしょうか。

OTの脆弱性を突かれるサイバー攻撃に備える、有効な対策のひとつが実態把握、リスクの「見える化」です。これは工場の品質管理のプロセスに通じるところがあります。工場で不良品が多発した場合、まずは原因究明のために工程や材料などの実態把握から入るのが一般的です。多くの場合、プロセスを見える化する仕組みが入っていないことが見受けらます。OTの制御系システムも考え方は同じで、見える化による早期の実態把握がリスクを最小限にする第一関門だと考えます。

2010 年から制御系システムのセキュリティ(脅威と対策)の調査に取り組んでいるIPA(独立行政法人情報処理推進機構)では、生産ライン特有の事情と中堅中小企業の課題を念頭においた実行可能な対策が急務であると呼びかけています。IPAが推奨する実行可能な対策である「リスクアセスメント」は、リスク特定、リスク分析、リスク評価というプロセスの総称です。とりわけ、ここで重要になるのがリスクを見える化するリスク特定にあります。

しかし、現実的にはOTの制御系システムはフルタイムの安定稼働が最優先のため手を加えづらく、セキュリティ担当者が不在のため現状把握ができない、さらには対策に大きなコストを割けない、といった中堅中小企業特有の課題があるのも事実です。

このような悩ましい状況を打開する技術があるのをご存じでしょうか。

セキュリティリスクを高精度に見える化、検知する「OsecT」とは?

まず取り組みたいのは、OTの制御系システムを構成する機器や、通信特性を把握するための見える化、そのうえで異常を早期に検知できる仕組みづくりです。「OsecT」(オーセクト)は、制御系システムのネットワークからデータを収集・蓄積・分析し、構成する機器や通信状況と、セキュリティ上の脅威や脆弱性など安全上のリスクを可視化する技術です。NTT Comでは2021年より、製造業・インフラ事業者と連携したOsecTの実証実験を開始しており、そこで得た知見とノウハウを活かした総合リスクマネジメントサービス「WideAngleプロフェッショナルサービスOsecT」を提供しています。多様化する制御系システムのセキュリティ脅威に対して、「ネットワークの可視化」と、「脅威・脆弱性検知」の機能により、早期にリスクを感知できる状態を保つことで、工場の操業停止などによる損失を未然に防ぎます。

「ネットワークの可視化」では、お客さま環境の資産/ネットワークの情報をリアルタイムで収集・蓄積・分析し、Webポータル画面で可視化します。たとえば、ネットワークマップ、トラフィック量のランキングによって重要な端末を視覚的に把握しやすくなり、対応の優先順位が付けやすくなります。

「脅威・脆弱性の検知」では、お客さま環境の通信状況を学習、脅威や脆弱性を検知した際にアラートを通知します。具体的には予期せぬ端末の接続・異常なパケット量・異常な挙動などをすばやく検知できます。検知した情報はWebポータル画面上でも確認可能です。

制御システムに影響を与えることなく、手軽かつ低コストに導入できる点もポイントです。OsecTセンサーをお客さまの工場内に設置されているルーターやスイッチのミラーポートにつなぐだけ、煩雑な設定作業は不要のため簡単に導入できます。しかも、初期費用275,000円(税込)、月額99,000円(税込)からスタートできることも魅力です。もちろん、従来の制御系システムの安定稼働が維持できることはいうまでもありません。

手軽に導入できるとはいえ、セキュリティリスクを高精度に見える化する技術は本格的です。大規模ネットワークの通信解析で培った振る舞い分析と、NTT研究所の独自技術により、セキュリティリスクを可視化し、迅速な対応につなげられます。さらにクラウド上で提供するSaaSのため、ネットワークを介して自宅などのリモート環境など、どこからでも利用できます。これにより制御系システムを監視するために、出社を余儀なくされていた担当者の稼働も大幅に軽減できるはずです。

制御系システムのフルタイムの安定稼働が担保でき、セキュリティ担当者が不在でも容易に現状が把握が可能で、リスク対応にかかる稼働も大きく抑えられる。しかも、ミニマムなコストですぐに導入できる。まさに中堅中小の製造業の抱える課題を、「WideAngleプロフェッショナルサービスOsecT」が解決します。工場の制御系システムがランサムウェア、マルウェアなどの標的になり、被害者、そして加害者になってからでは手遅れです。すぐに導入の準備を進めてみてはいかがでしょうか。

JP

JP