「ペネトレーションテスト」の手法と流れ

攻撃シミュレーションと脆弱性の特定

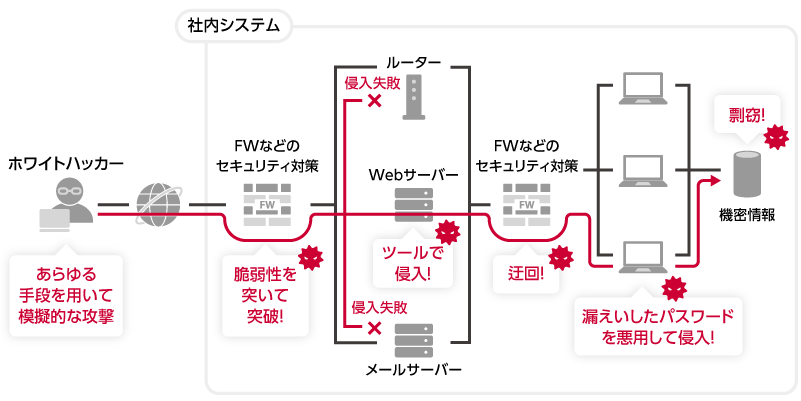

ペネトレーションテストでは「ホワイトハッカー」と呼ばれる専門の技術者が攻撃者に扮し、ルーターやWebサーバーなどに対してあらゆる手段を用いて模擬的な攻撃を行い、システム上の機密情報に到達できるかをテストします。システムに侵入する専門知識やスキルを有している技術者や、専用の資格を取得している専門家がホワイトハッカーの役割を担うことで、まさに実際に攻撃を受けたかのようなテストを実施することができます。

また、ペネトレーションテスト専用のソフトウェアを使用し、社内にて簡易ペネトレーションテストを実施する方法もあります。テスト後に攻撃に用いた具体的な方法と、その成果が報告されます。

一般的なペネトレーションテストの流れ

| 1.準備 | テストの目的、範囲、種類、期間などを決定 |

|---|---|

| 2.情報収集 | 対象のシステムやネットワークなど関連する情報を収集 |

| 3.脆弱性診断 | システムやネットワークの脆弱性を洗い出し |

| 4.侵入テスト | 実際に脆弱性を悪用して侵入を試みる |

| 5.報告 | 結果をまとめ、リスクや改善策などを報告 |

「ペネトレーションテスト」の目的とメリット

ペネトレーションテストの目的は、侵入する試みを通じてシステムの脆弱性を特定することにあります。実際に攻撃を受けた場合に各種セキュリティ対策がどのように動作し、どこまでの侵入を許すのか、万一侵入された場合にはどのような被害を受ける可能性があるかを具体的に確認することで、現状のセキュリティ対策の課題を洗い出し、セキュリティ対策の強化につなげます。また、ペネトレーションテストにより実際に侵入を許してしまった場合、関係者への心理的なインパクトは非常に大きいため、セキュリティに対する意識の醸成にも寄与します。

「ペネトレーションテスト」と「脆弱性診断」の違い

脆弱性を評価する別の手段として「脆弱性診断」があります。脆弱性診断とは、その名の通りネットワーク機器やOS、Webアプリケーションなど、システムを構成する各要素について脆弱性を網羅的に評価するテストです。脆弱性診断には専用ツールを用いる方法のほか、技術者により手動で実施する方法があります。ペネトレーションテストがシステムへの侵入の可否を検証することを目標としているのに対し、脆弱性診断ではシステムの欠陥やセキュリティホールを発見することを目標としている点に違いがあります。脆弱性診断の実施後には、各要素についての診断結果の一覧が報告されます。

| ペネトレーションテスト | 脆弱性診断 | |

|---|---|---|

| 方法 | 模擬的な攻撃の実施とリスク評価 | 各要素について脆弱性を網羅的に評価 |

| 対象 | システム全体(ネットワーク、アプリケーション、従業員のセキュリティ意識など) | 個々のコンポーネント(サーバー、アプリ、ネットワーク機器、OSなど) |

| 目的 | 侵入可否の確認 | システムの欠陥、セキュリティホールの発見 |

| 結果 | 侵入の成否、攻撃経路など具体的な攻撃方法と成果 | 脆弱性一覧、リスクレベル、修正推奨策など各要素の診断結果 |

| 実施負荷 | 侵入試験には高度な専門知識が必要 | ツールを用いた診断が可能 |

| 実施者 | セキュリティ専門家(ホワイトハッカー) | セキュリティエンジニア、または診断ツール |

「ペネトレーションテスト」の種類と実施するメリット

ペネトレーションテストで用いられる攻撃には、マルウェアなど専用の侵入ツールを使ったものに加え、メールの添付ファイルを開封させるもの、悪意のあるURLをクリックさせるものなどさまざまな手法があります。また、ネットワーク自体やネットワーク機器の脆弱性を狙うものだけでなく、単一のパスワードの使い回しや機器やアプリケーションの不適切な使用など、従業員のネットリテラシーの隙を突くものなどもあります。ペネトレーションテストでは、組織のシステム運用ルール、管理手法までを含めたシステム全体の脆弱性を判定することができるため、より堅固なセキュリティを必要とする企業や、効果的なセキュリティ対策を実施したい企業においては特に実施する価値が高いものといえます。

JP

JP